Từ ngày còn là học sinh đến khi đi làm, mình đã bắt gặp khái niệm về VPN nhiều lần ở nhiều ngữ cảnh khác nhau. Mỗi lần như vậy mình luôn có những câu hỏi về VPN mà mình thắc mắc và không trả lời được.

Sau này ra đi làm, tuy là làm trong ngành IT nhưng những setup liên quan đến VPN của công ty thì đa phần đều có Team Infra họ làm hết từ trước rồi, mình chỉ cần làm theo tài liệu hướng dẫn có sẵn để access vào trong network của công ty là được. Thành ra những khái niệm liên quan đến VPN của mình nó cứ lơ tơ mơ, những câu hỏi về VPN mà mình có từ thời học sinh cũng vẫn chưa có câu trả lời.

Vậy là dịp này mình có dành ra ít thời gian để tìm hiểu về VPN cho thỏa cái nỗi đau đã âm ỉ từ lâu này. Những gì mình tìm hiểu được chỉ dừng lại ở mức cơ bản thôi nhưng mình cũng xin phép tổng hợp lại thành 1 bài Blog, vừa là để bản thân có chỗ đọc lại khi quên, vừa là để chia sẻ cho những bạn cần.

1. Những lần mình đã bắt gặp khái niệm VPN

Mình nhớ lần đầu tiên mình nghe thấy khái niệm VPN là tầm năm mình học lớp 10. Khi ấy Facebook mới xuất hiện ở Việt Nam được 1 thời gian ngắn nhưng sau đó đã bị chặn do lo ngại các vấn đề liên quan đến tin giả và các nội dung có chủ đề chống phá nhà nước, vv ...

Nhưng tại thời điểm đó, Facebook lại đang bắt đầu được sử dụng rất nhiều, đặc biệt là giới trẻ để thay thế cho Yahoo truyền thống. Vậy là mọi người thường hay chia sẻ với nhau cách sử dụng VPN để vào được Facebook, và đó cũng là lần đầu tiên mình nghe thấy khái niệm VPN qua những câu nói của anh em, bạn bè như :

"Cài VPN lên mà vào Facebook, gà thế"

"Tao cài VPN vào Facebook bình thường, chả bị chặn gì hết", vv ...

Lần tiếp theo mình bắt gặp khái niệm VPN đó là khi các nhà mạng lớn ở Việt Nam như Viettel, VNPT, FPT Telecom bắt tay nhau và đồng loạt chặn các trang web 18+. Việc các trang web tuyệt vời, mang đầy tri thức nhân loại như thế bị chặn chẳng khác nào 1 gáo nước lạnh tạt thẳng vào mặt anh em cánh mày râu, những người vốn luôn đam mê và tôn sùng cái đẹp. Ngày đó, anh em trên giang hồ đâu đâu cũng đau đớn, vật vã, tướt tát mồ hôi ... rồi vội vàng chia sẻ cho nhau những cách để vượt rào, để có thể tiếp tục được thưởng thức cái đẹp trần gian. Thậm chí, chính ông FPT Telecom là người đã chặn các web 18+ lại viết bài chia sẻ về cách sử dụng VPN để vượt rào. Thật là hài hước ...

【Mới nhất】10 Cách Xem Se.x Không Bị Chặn Trên Điện Thoại, Máy Tính

Đến lúc này thì mình bắt đầu hiểu nôm na, VPN là 1 công cụ gì đó có thể giúp chúng ta truy cập các trang web bị chặn như Facebook, hoặc các web 18+, nhưng tại sao dùng VPN lại vào được các trang web bị chặn thì mình mù tịt, không hiểu gì hết.

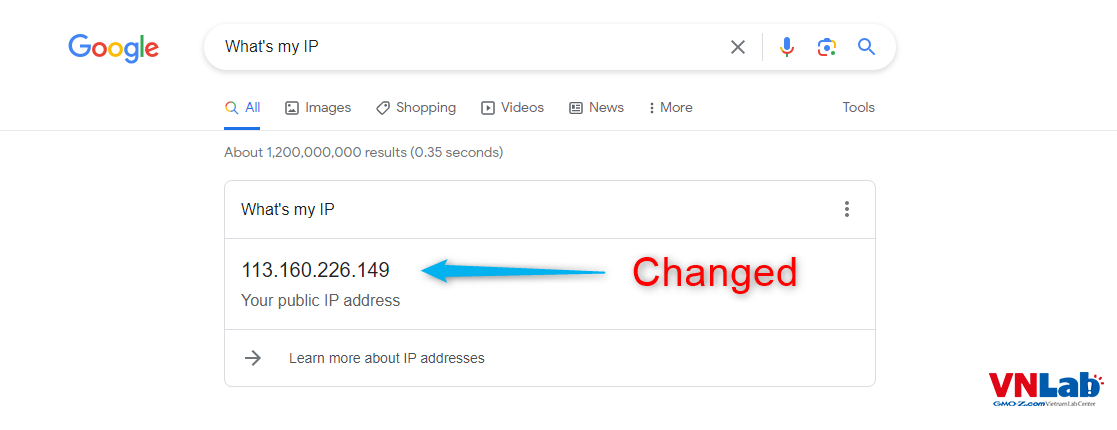

Sau này khi đi làm và dịch Covid bùng lên, các công ty bắt đầu phải làm việc remote thì mình lại bắt gặp khái niệm VPN 1 lần nữa. Lúc này team Infra của công ty sẽ cấp cho mỗi người 1 tài khoản VPN để có thể access vào các tool, website hoặc resource nội bộ của công ty. Và đây cũng là lúc mình nhận ra, khi mình bật VPN và access vào mạng nội bộ của công ty thì IP Public của mình cũng sẽ bị thay đổi thành IP Public của công ty, đây là cái mình đã không nhận ra khi sử dụng VPN để vào FB hay Web Heo trước đó. (^^)

Vậy là tạm thời kết luận, VPN là 1 công cụ giúp chúng ta vào được các website, resource bị chặn và khi sử dụng VPN thì IP Public của máy tính mình cũng sẽ bị thay đổi.

Nhưng đời không như là mơ, khi mình vào dự án làm việc, mình lại được phía dự án cấp cho thêm 2 cái tài khoản VPN nữa, 1 cái để access vào môi trường phát triển STG, 1 cái để access vào môi trường PRD. Nhưng lạ 1 cái, khi mình bật VPN dự án lên thì đúng là mình có thể access được vào các server của dự án, nhưng khi kiểm tra IP Public thì nó lại không bị thay đổi như khi mình bật VPN công ty, thế mới lạ chứ ...

Ngoài ra, khi bật VPN công ty thì sử dụng phần Setting VPN trong hệ điều hành, nhưng khi bật VPN dự án thì mình lại phải tải 1 phần mềm có tên là OpenVPN, xong khi bật VPN để xem "tri thức nhân loại" thì lại phải tải 1 phần mềm khác hoặc phải cài 1 exetension google chrome khác, tại sao cùng là VPN mà mỗi cái mỗi kiểu thế không biết.

2. Các câu hỏi về VPN mà mình mãi chưa có câu trả lời

Sau nhiều lần bắt gặp khái niệm VPN ở nhiều ngữ cảnh khác nhau, thì mình có 3 câu hỏi về VPN mà mình rất mong muốn đi tìm câu trả lời. Đó là :

- Tại sao dùng VPN lại giúp chúng ta vào được các trang web bị chặn

- Tại sao khi bật VPN công ty thì Public IP của mình bị thay đổi, còn khi bật VPN dự án thì Public IP của mình lại không bị thay đổi

- Tại sao cùng là bật VPN, nhưng lúc thì dùng VPN Setting trong HĐH, lúc thì lại phải tải phần mềm, lúc thì lại phải cài exetension google chrome, điều gì tạo ra sự khác nhau như vậy

Và bài Blog này, mình và các bạn cùng đi tìm câu trả lời cho 3 câu hỏi ở trên nhé.

3. VPN là gì?

Theo mình, nói 1 cách đơn giản thì : VPN là 1 phương thức giúp chúng ta "Truyền tải dữ liệu 1 cách an toàn giữa 2 thiết bị". Hai thiết bị ở đây có thể là giữa PC và Server, có thể là giữa PC và Router, cũng có thể là giữa 2 con Router với nhau. Nói đến đây chắc nhiều bạn sẽ thắc mắc :

"Ủa, ông này nói có đúng không thế ???"

"Nghe bảo VPN là Virtual Private Network, là Mạng Riêng Ảo hoành tráng gì đấy cơ mà"

Anh em cứ bình tĩnh, ngồi uống chén trà và đọc hết bài Blog của mình đã nhé. Đôi khi việc tìm hiểu các khái niệm IT theo các định nghĩa Official sẽ làm chúng ta khá là khó hiểu. Ngày còn đi học, lần đầu tiên mình lên Google và tìm hiểu về khái niệm API, mình đọc được rằng : API là một "Giao diện lập trình ứng dụng" hay tiếng anh gọi là "Application Programming Interface" ... đọc lý thuyết 1 hồi, mình chả hiểu API là cái khỉ khô gì cả ... Nhưng chắc các bạn cũng đồng ý với mình rằng : API không phải là cái gì đấy quá khó hiểu như cái định nghĩa Official của nó phải không. VPN cũng như vậy đấy, nếu chỉ ngồi đọc mấy định nghĩa kiểu Offical, thì chắc đến TẾT cũng không hiểu mất.

Rồi quay lại vấn đề, như mình đã nói : VPN là 1 phương thức giúp "Truyền tải dữ liệu 1 cách an toàn giữa 2 thiết bị". Vì dữ liệu có thể truyền đi 1 cách cực kỳ an toàn, nên kết quả của việc này là : Thiết bị nhận có thể tin tưởng gói tin mà nó nhận được từ thiết bị gửi, và xử lý gói tin đó như thể nó đến từ cùng 1 network.

Để làm được điều đó VPN sẽ làm 2 việc như sau :

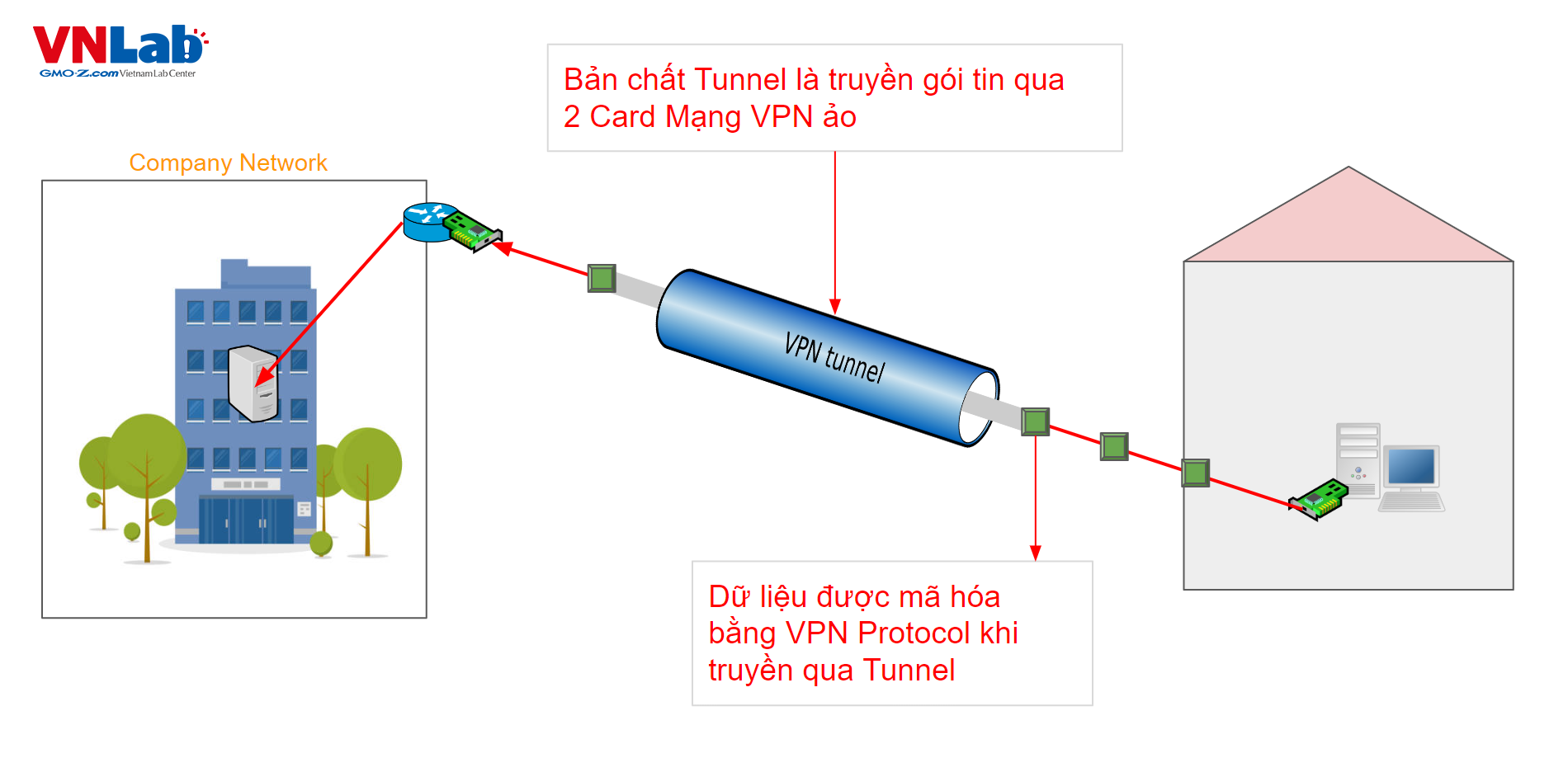

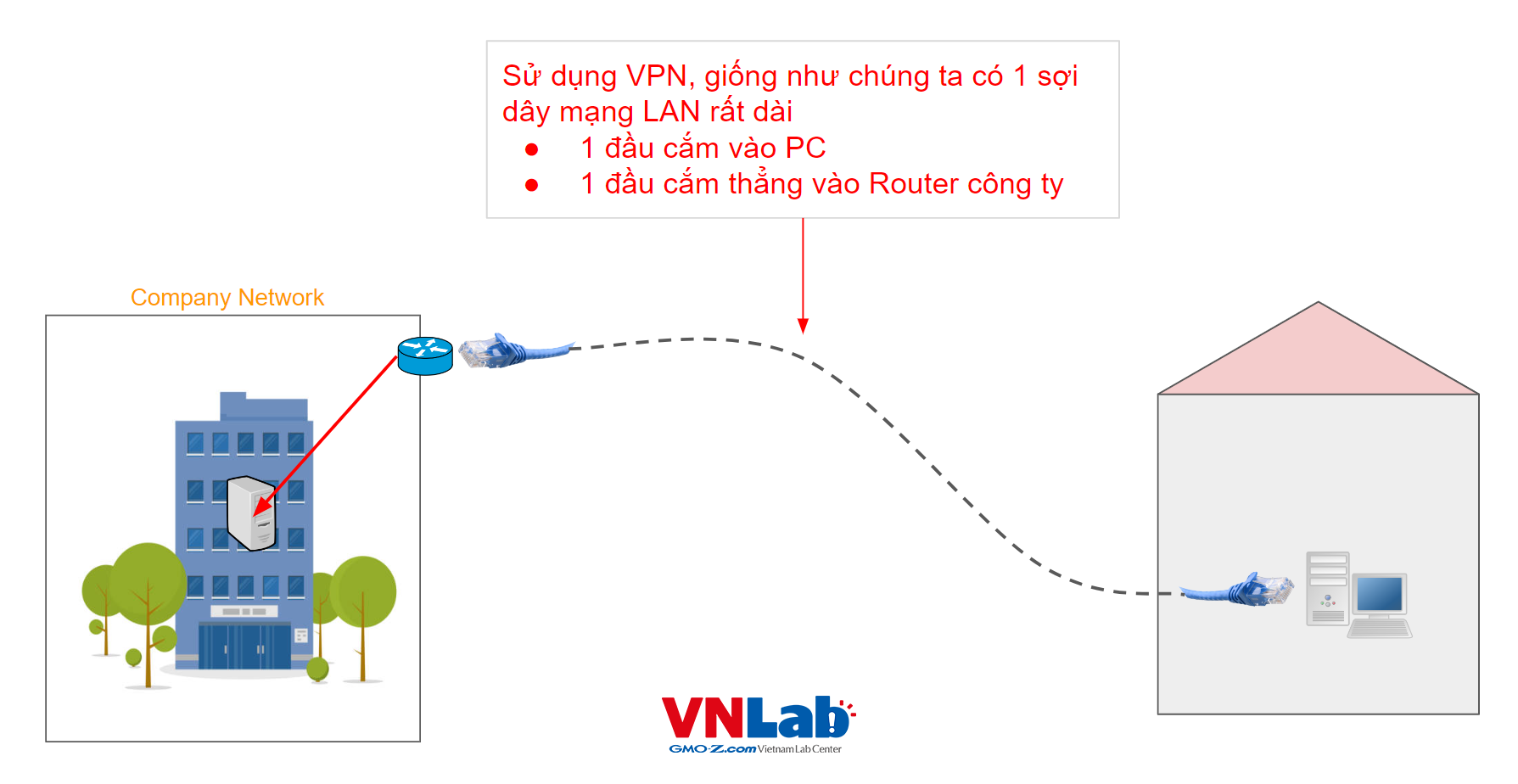

- Đào 1 đường hầm (tunnel) bí mật nối trực tiếp giữa 2 thiết bị đó. Bản chất của việc này đó là : VPN sẽ tạo ra 2 card mạng ảo lần lần lượt ở 2 máy Client và Server, và khi giữ liệu được gửi đi từ máy Client nó sẽ được gửi thông qua Card mạng ảo đó, thay vì sử dụng Card mạng vật lý như thông thường. Việc này giống như bạn có 1 sợi dây LAN rất dài, 1 đầu cắm vào PC ở nhà, còn 1 đầu cắm thẳng vào Router ở công ty vậy.

- Sau đó, VPN sẽ sử dụng các VPN Protocol để mã hóa các dữ liệu được truyền đi trong Tunnel phía trên. Nghĩa là VPN đang bảo vệ dữ liệu theo 2 cách khác nhau, một mặt VPN truyền dữ liệu bằng 1 Tunnel bí mật mà không ai hay biết, mặt khác VPN mã hóa dữ liệu khi truyền đi để phòng trường hợp có ông hacker nào biết được cái Tunnel bí mật kia thì cũng không làm gì được vì dữ liệu đã bị mã hóa.

4. Đường đi của gói tin khi sử dụng VPN

Như mình đã nói ở trên, VPN là 1 phương thức giúp "Truyền tải dữ liệu 1 cách an toàn giữa 2 thiết bị". Ví dụ, khi bạn bật VPN và truy cập vào mạng công ty, thì vai trò của VPN chính là truyền tải dữ liệu 1 cách an toàn giữa PC trong nhà của bạn và Router của công ty. Và để làm được điều đó, trước tiên VPN sẽ tạo ra 1 cặp Card Mạng ảo, 1 cái ở máy PC của bạn, 1 cái ở Router của công ty. Lúc này, tất cả request, gói tin từ PC của bạn đi tới mạng nội bộ của công ty, sẽ đi qua cái Card mạng ảo của PC và tới card mạng ảo của Router. NÓI MỘT CÁCH HOA MỸ theo các định nghĩa Offical đó chính là : Đào 1 đường hầm nối trực tiếp từ PC của bạn tới mạng nội bộ của công ty, hay còn gọi là kỹ thuật VPN Tunneling.

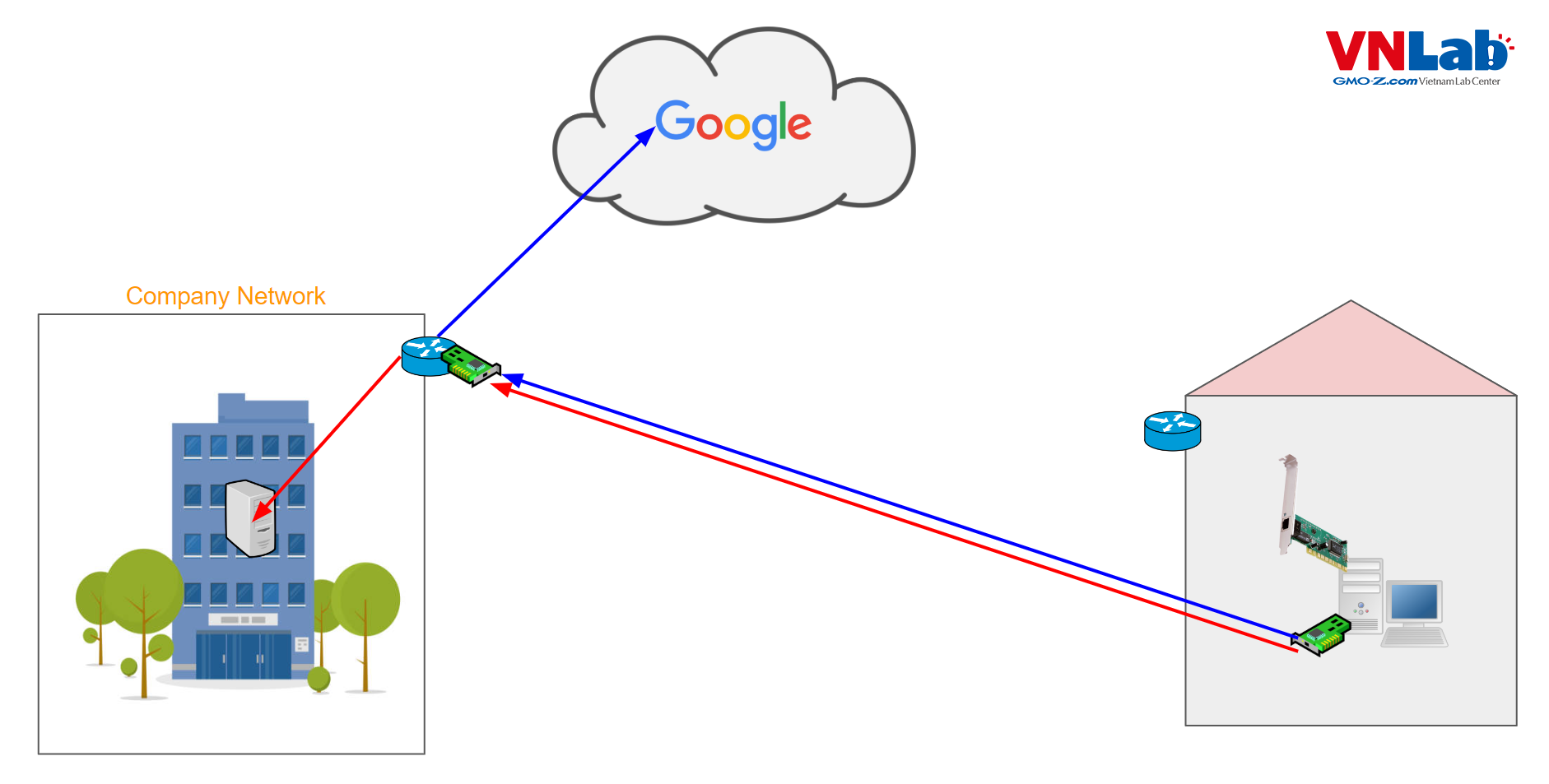

Khi bật VPN và truy cập vào mạng công ty, thông thường các traffic từ máy Client sẽ được config để đi theo 1 trong 2 kiểu như sau :

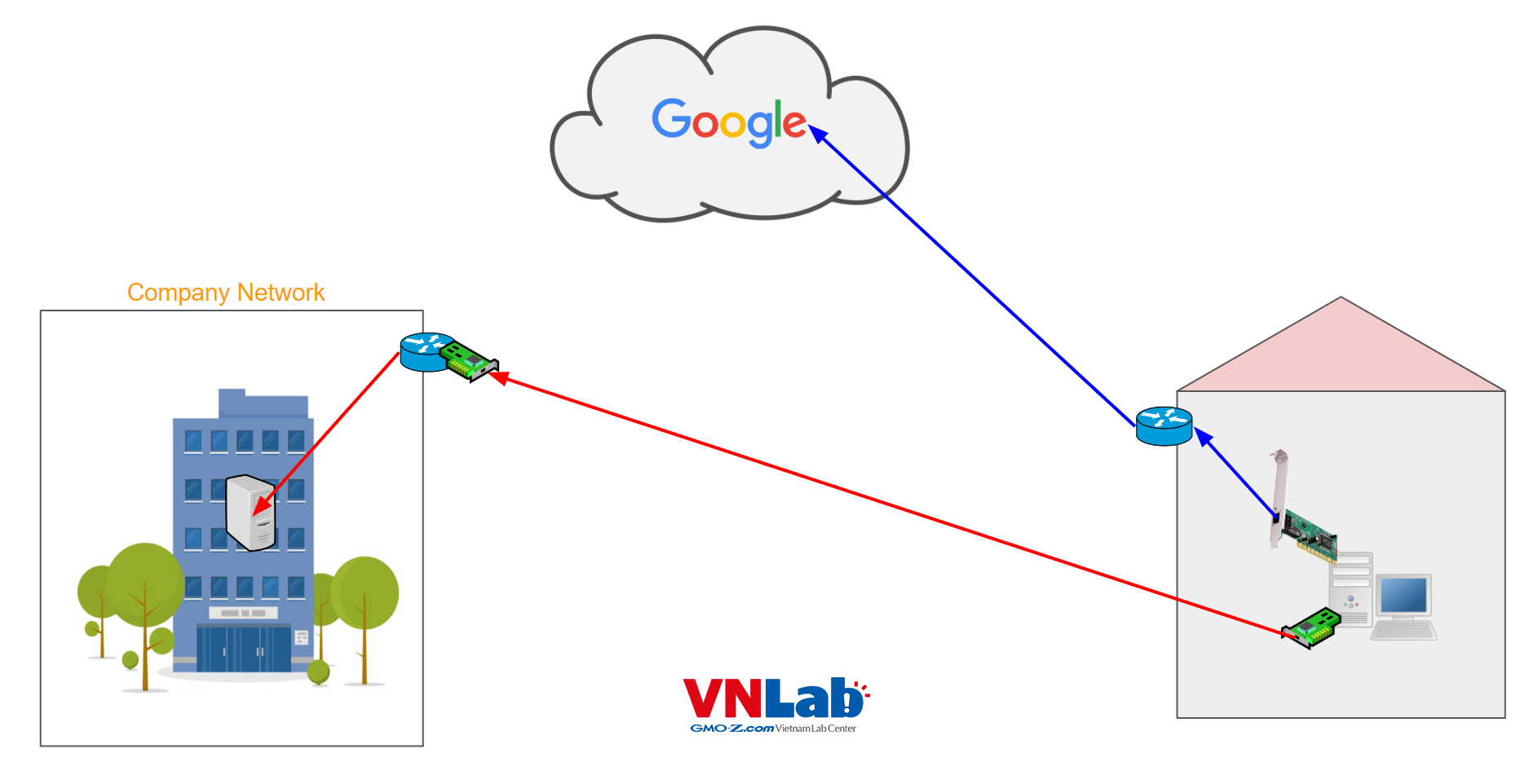

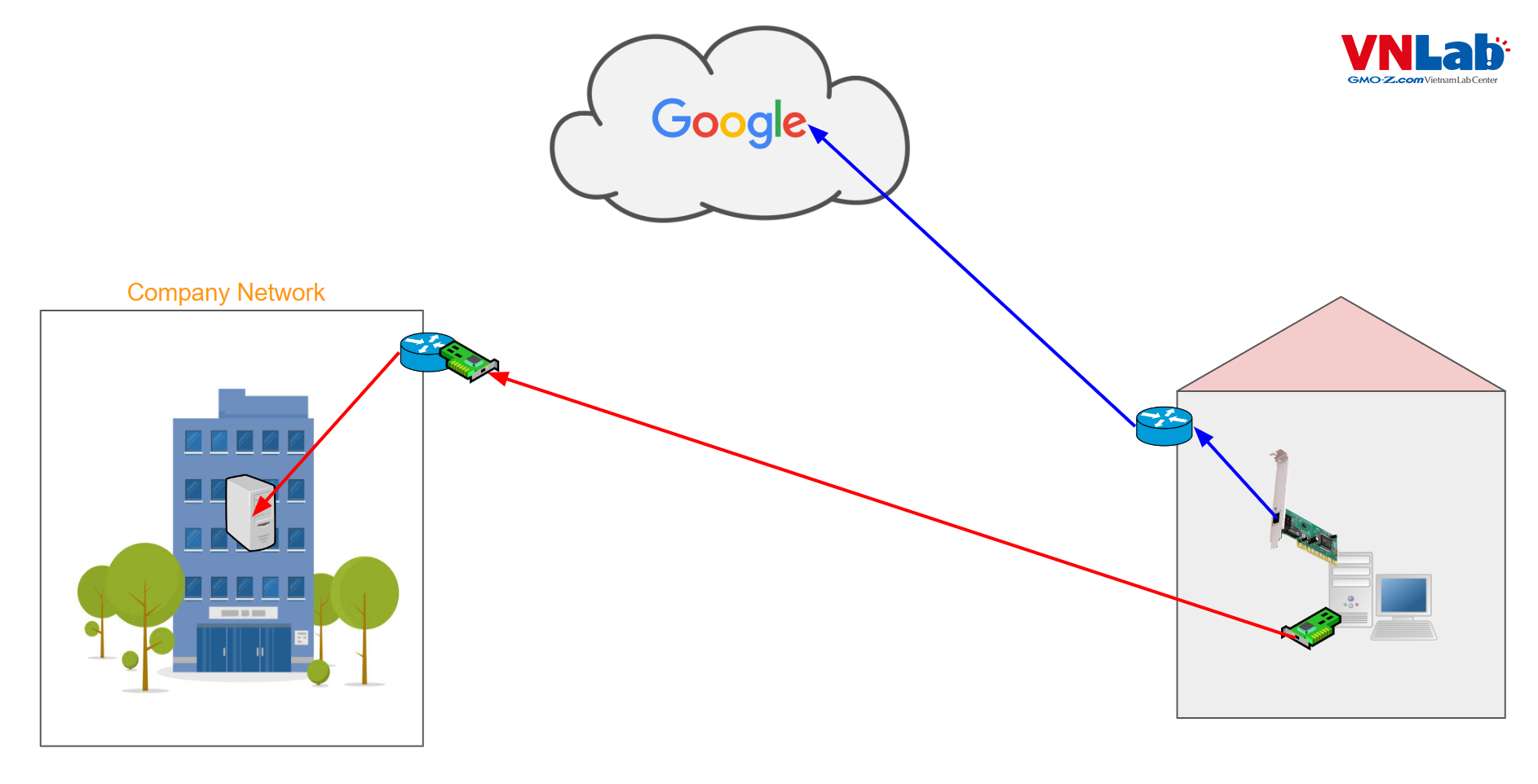

Kiểu 1 : Trong những traffic xuất phát từ máy Client, những traffic có đích đến là mạng LAN VPN nội bộ thì sẽ được điều hướng để đi qua Card mạng ảo tới Router của công ty và vào mạng VPN. Còn những traffic truy cập internet thông thường thì vẫn đi qua card mạng vật lý, tới Router trong nhà máy Client rồi đi ra ngoài Internet

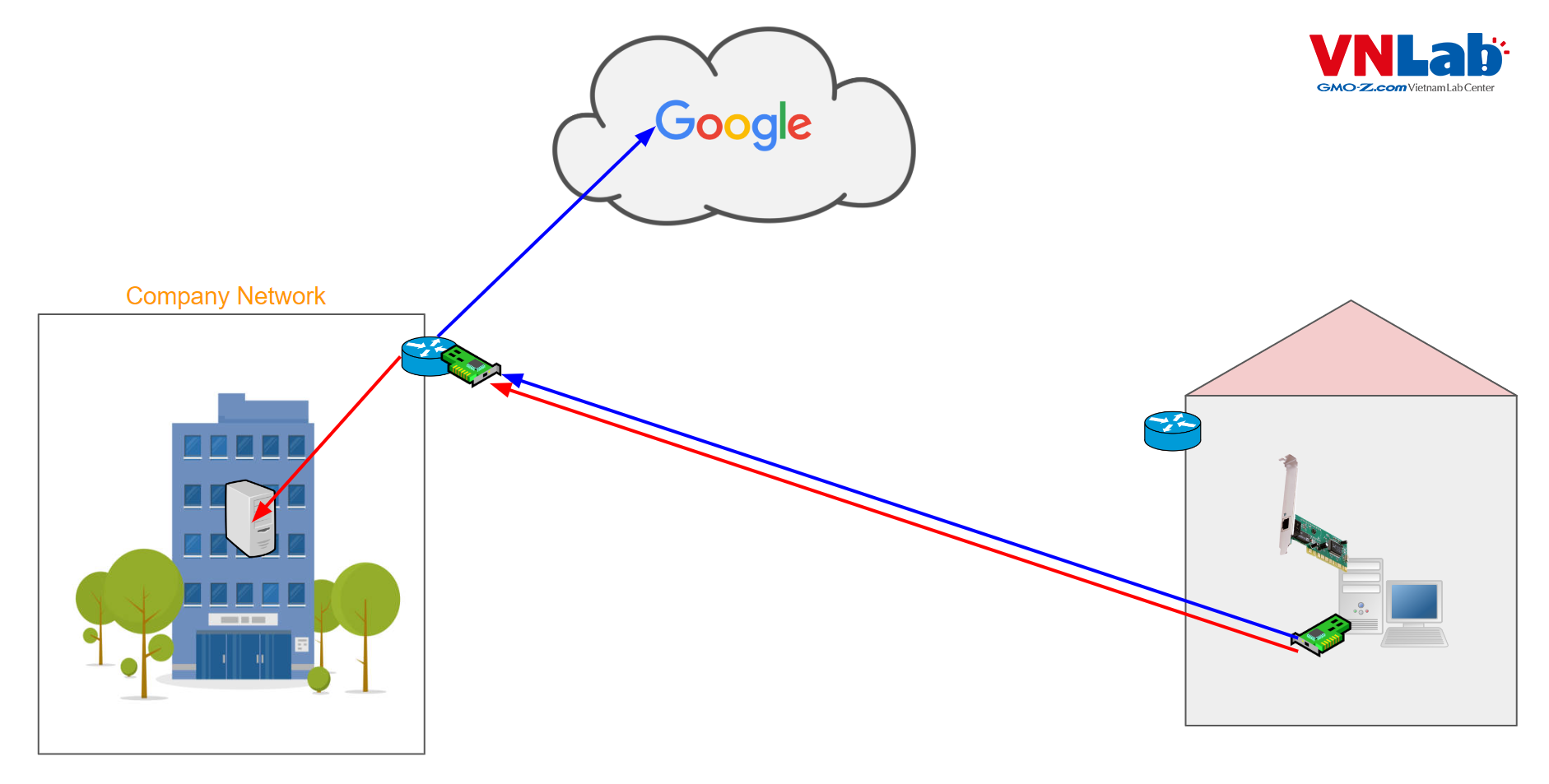

Kiểu 2 : Tất cả traffic từ máy Client sẽ đi qua Card mạng ảo, tới Router của công ty, sau đó được rẽ nhánh tại Router của công ty. Những traffic truy cập Server nội bộ sẽ được điều hướng đi tới Server nội bộ như thông thường. Còn những traffic truy cập internet sẽ đi ra ngoài internet thông qua Router của công ty. Và lúc này, đối với thế giới internet ngoài kia thì traffic (request) đó xuất phát từ Router công ty và sẽ có IP Client là IP của Router công ty, chứ không phải là IP của máy Client, và cũng không phải là IP Router trong nhà của Client nữa.

Đây chính là lý do tại sao khi mình bật VPN công ty thì IP Public của mình bị change, còn khi mình bật VPN dự án thì IP Public của mình là không đổi. Lý do đơn giản là vì : VPN dự án thì đang được Config theo Kiểu 1, còn VPN công ty thì đang được config theo Kiểu 2 ở trên.

Khi các bạn sử dụng các VPN Free hay các VPN Commercial để truy cập các trang web bị chặn, thì đa phần các VPN đó sẽ được config theo Kiểu số 2, nghĩa là toàn bộ traffic của các bạn trước tiên sẽ đi tới Card mạng ảo, tới Router (Server VPN), rồi từ đó mới đi ra ngoài internet. Và chính vì vậy IP Public của các bạn sẽ bị thay đổi.

Đây cũng chính là lý do, khi bật VPN thì chúng ta có thể truy cập được các trang Web bị chặn. Khi bạn bị chặn truy cập vào 1 Website nào đó thì nguyên nhân là do các Website đó, hoặc chính mà mạng mà bạn đang sử dụng đã chặn truy cập của bạn dựa trên địa chỉ IP Public. Khi bạn bật VPN, IP Public của bạn thay đổi, bạn không còn thuộc List IP Deny của nhà mạng và Website đó nữa, và do đó bạn sẽ có thể truy cập Website đó 1 cách bình thường.

5. Các VPN Protocol Phổ Biến

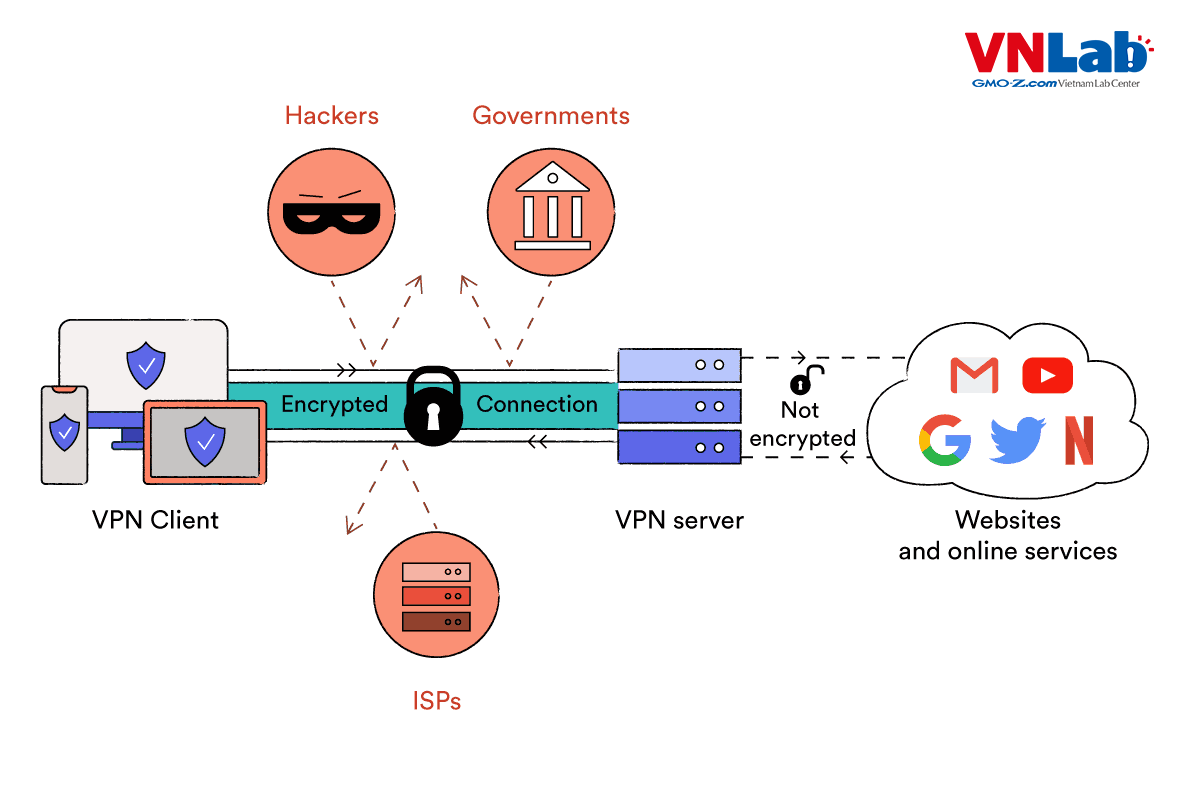

Như đã tìm hiểu ở phía trên, VPN sẽ đào 1 đường hầm (Tunnel) nối trực tiếp từ PC của bạn tới Router của công ty. Đây là 1 Tunnel bí mật, không ai có thể nhìn thấy những gì truyền đi trong đó, khi gói tin được truyền đi trong Tunnel này về cơ bản là nó sẽ vô hình khi đi qua thế giới Internet. Tuy nhiên, đó chỉ là lý thuyết, chẳng có gì đảm bảo Tunnel của bạn không bị Hacker phá vỡ và lấy đi dữ liệu quan trọng. Vì vậy, để chắc chắn gói tin được truyền 1 cách an toàn, VPN sẽ mã hóa tất cả dữ liệu được truyền đi trong Tunnel bí mật kia, mục đích là để dù Hacker có phá vỡ được Tunnel và lấy được gói tin, thì cũng không thể đọc và hiểu được nội dung gói tin đó.

Để mã hóa dữ liệu truyền đi trong Tunnel, VPN sẽ sử dụng 1 số VPN Protocol phổ biến như sau :

Point-to-Point Tunneling Protocol (PPTP) : Đây là một trong những VPN Protocol lâu đời và phổ biến nhất. Tuy nhiên ở thời điểm hiện tại, nó đã không còn an toàn. Hacker đã tìm ra nhiều cách để có thể giải mã VPN Protocol này.

L2TP/IPsec : Là 1 VPN Protocol khá phổ biến ở thời điểm hiện. Mạng VPN công ty của mình cũng đang sử dụng giao thức này. Khi sử dụng L2TP/IPsec, các gói tin được đóng gói trong các gói tin L2TP và sau đó được bảo mật và mã hóa bằng IPsec. L2TP/IPsec thường được sử dụng để tạo kết nối từ xa an toàn cho các mạng doanh nghiệp, cho phép người dùng truy cập vào tài nguyên mạng doanh nghiệp một cách an toàn từ xa.

Secure Socket Tunneling Protocol (SSTP) : Là một giao thức VPN phát triển bởi Microsoft. SSTP sử dụng cổng TCP 443, giống như HTTPS, để truyền dữ liệu qua mạng. Điều này cho phép SSTP vượt qua hầu hết các tường lửa và bộ lọc mạng, vì cổng TCP 443 thường được mở để hỗ trợ giao thức HTTPS. Do đó, SSTP thường được sử dụng trong các môi trường mạng nơi các giao thức VPN khác bị chặn hoặc hạn chế.

IKEv2 : Là một giao thức VPN tối ưu cho thiết bị di dộng như Smartphone, Tablet. Một điểm khác biệt khi sử dụng VPN trên Smartphone và trên PC đó là : Smartphone sẽ thường xuyên switch qua lại giữa các mạng Wifi và mạng di động. Hầu hết các loại VPN hiện nay sẽ bị disconnect khi Smartphone chuyển mạng và sẽ phải reconnect VPN để sử dụng. Chúng ta có thể setting để VPN tự động reconnect khi chuyển mạng. Nhưng về mặt bản chất thì vẫn là VPN bị disconnect, sau đó reconnect nên sẽ sinh ra 1 khoảng thời gian chết ở giữa. IKEv2 là 1 trong số ít VPN type có thể xử lý được vấn đề switch network. Dù Smartphone có witch từ mạng Wifi sang mạng di dộng, thì VPN connection vẫn được duy trì liên tục mà không bị disconnect.

OpenVPN : Là một giao thức VPN rất phổ biến ở thời điểm hiện tại. Điểm mạnh của của OpenVPN đó là : Server OpenVPN Software và Client OpenVPN Software đều là Open Source và Available ở nhiều nền tảng và HĐH khác nhau.

WireGuard : Là một giao thức VPN mới, có rất nhiều ưu điểm vượt trội so với các VPN Protocol truyền thống. Nhưng vì là một giao thức tương đối mới nên việc triển khai và hỗ trợ WireGuard có thể còn hạn chế so với các giao thức VPN truyền thống. Tuy nhiên, với sự phát triển và sự hỗ trợ ngày càng tốt, WireGuard đang trở thành một lựa chọn hấp dẫn cho các hệ thống VPN hiện đại.

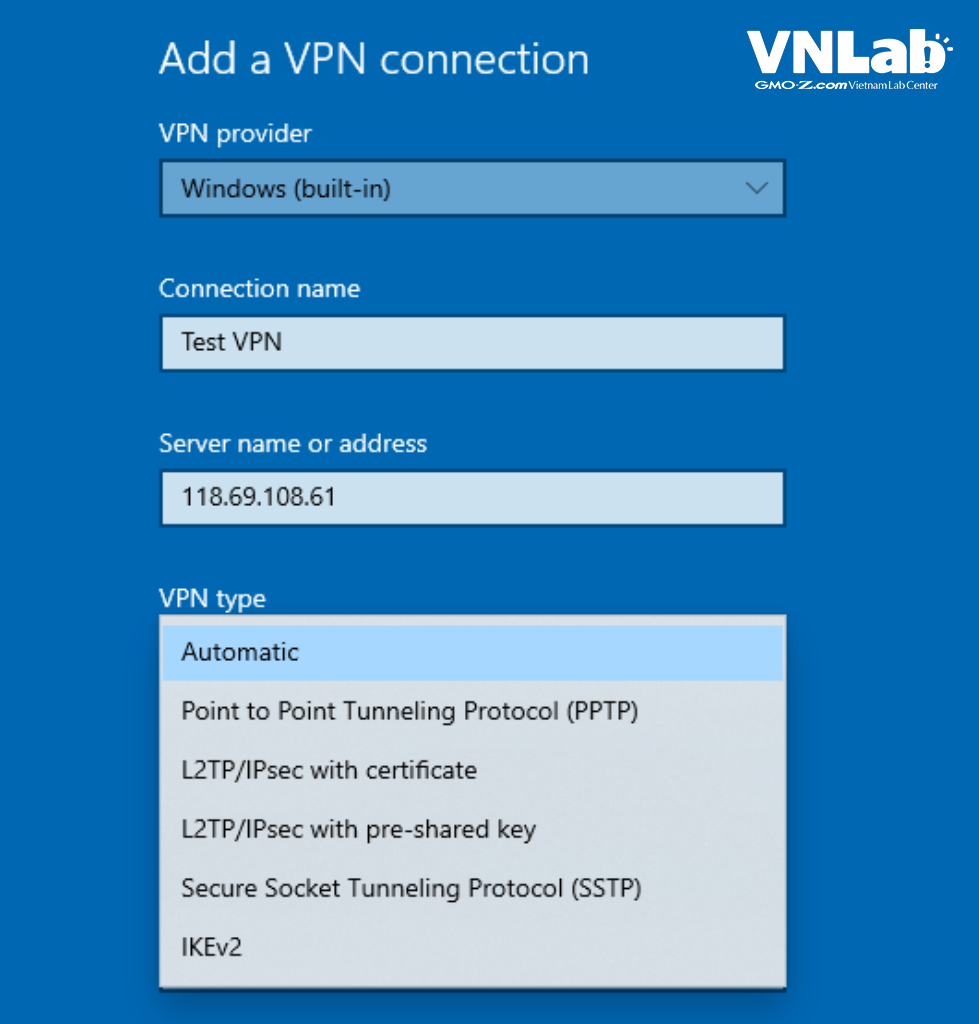

Mỗi VPN Protocol phía trên sẽ có VPN Server Software và VPN Client Software riêng tương ứng.

Nếu VPN công ty bạn sử dụng OpenVPN, thì bạn sẽ phải cài phần mềm OpenVPN Client để kết nối vào mạng công ty. Nếu VPN công ty bạn sử dụng L2TP/IPsec, thì bạn sẽ phải cài phần mềm L2TP/IPsec Client để kết nối vào mạng công ty.

Tuy nhiên, trong các HĐH phổ biến hiện tại như Windows, MacOS và Linux thì thường sẽ tích hợp sẵn các VPN Client phổ biến. Ví dụ mình đang dùng Windows 10, thì trong phần Settting VPN của Window 10 đã tích hợp sẵn các VPN Client như : PPTP, L2TP/IPsec, SSTP, IKEv2. Vì vậy khi sử dụng các VPN loại này, mình sẽ không cần cài thêm VPN Client nữa, mà sử dụng luôn VPN Client tích hợp sẵn trong Windows.

Còn nếu sử dụng OpenVPN hoặc WireGuard thì chúng ta sẽ phải cài VPN Client riêng tương ứng vì hiện tại Windows không tích hợp sẵn VPN Client cho 2 loại VPN này.

Đây cũng chính là lý do tại sao : Khi bật VPN công ty thì mình sử dụng phần Setting VPN trong Windows, còn khi bật VPN dự án thì mình lại phải cài thêm phần mềm OpenVPN Client. Lý do là vì VPN công ty mình đang sử dụng L2TP/IPsec và VPN Client của L2TP/IPsec thì đã được tích hợp sẵn trong Window. Còn VPN dự án thì lại đang sử dụng OpenVPN, và OpenVPN Client thì không được tích hợp sẵn trong Windows. Lý do chỉ có vậy.

6. Các hình thái khác nhau của VPN

Như mình đã kể ở trên, mình đã bắt gặp khái niệm VPN ở nhiều ngữ cảnh khác nhau. Tuy cùng là khái niệm VPN, nhưng thật ra hình thái VPN ở các ngữ cảnh đó có khác nhau 1 chút. Theo mình, có 3 hình thái của VPN mà chúng ta sẽ hay gặp nhất như sau.

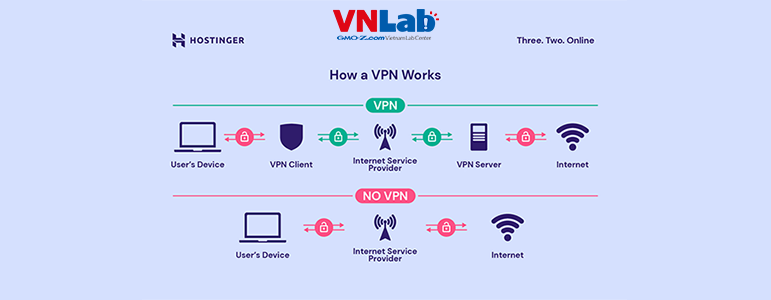

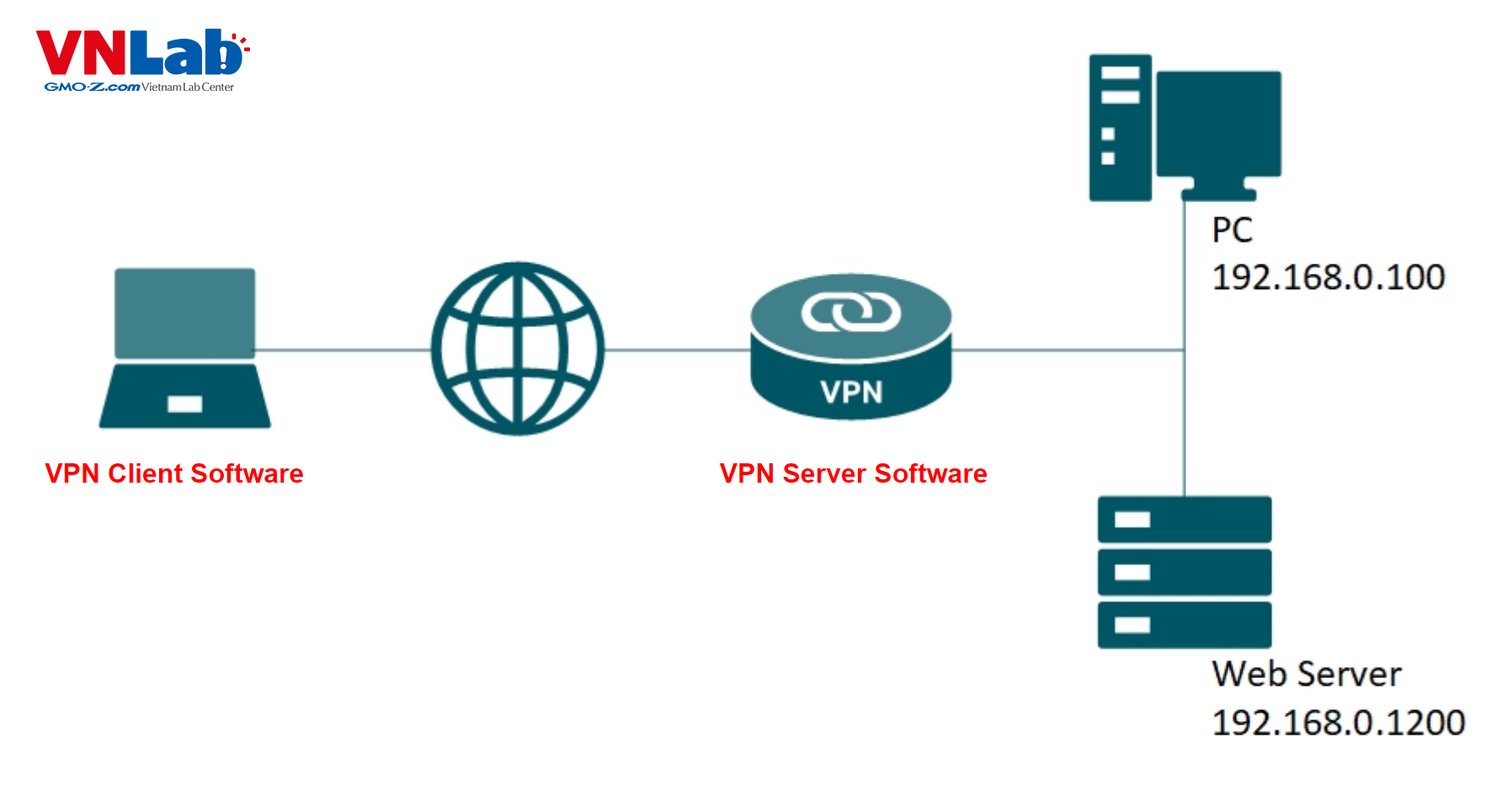

Hình thái 1 (Client To VPN Server) : Sử dụng VPN để truy cập các trang web bị chặn, hoặc đơn giản là để truy cập Internet 1 cách an toàn hơn. Lúc này cấu trúc VPN sẽ như bên dưới :

Lúc này bạn sẽ truy cập tới 1 VPN Server, sau đó các traffic của bạn sẽ thoát ra ngoài internet từ đó. Đối với thế giới internet ngoài kia, thì trafic đó được xuất phát từ VPN Server, và không ai biết đến sự tồn tại của bạn phía sau VPN Server cả. Điều này cũng sẽ giúp bạn duyệt Web 1 cách an toàn hơn. Chúng ta thường nghe các chuyên gia về an ninh mạng khuyến cáo : "Khi sử dụng mạng Wifi tại các quán cà phê công cộng, hãy bật VPN", thì VPN mà họ nhắc tới chính là hình thái VPN này đây.

Ngoài ra, VPN Server trong sơ đồ phía trên có thể là các VPN Server miễn phí và cũng có thể là các Server trả phí. Nếu là VPN Server miễn phí thì có thể các bạn sẽ bị giới hạn thời gian kết nối VPN, hoặc tốc độ mạng VPN không ổn định. Còn các VPN Server trả phí thì đương nhiên là ngon hơn. Hiện tại có 1 vài dịch vụ VPN trả phí nổi tiếng như : Private Internet Access, NordVPN, ExpressVPN, vv ... Cái này các bạn có thể tự tìm hiểu thêm nhé.

Hình thái 2 (Client To Site) : Sử dụng VPN để kết nối PC ở nhà với mạng nội bộ của công ty khi chúng ta làm việc remote. Lúc này cấu trúc VPN sẽ là 1 trong 2 kiểu như bên dưới mà mình đã trình bày trước đó

Lúc đầu mình có nói : "VPN là 1 phương thức giúp truyền tải dữ liệu 1 cách an toàn giữa 2 thiết bị". Trong hình thái này, 2 thiết bị đó chính là PC ở nhà của bạn và Router của công ty. Lúc này Router công ty sẽ đóng vai trò như là VPN Server.

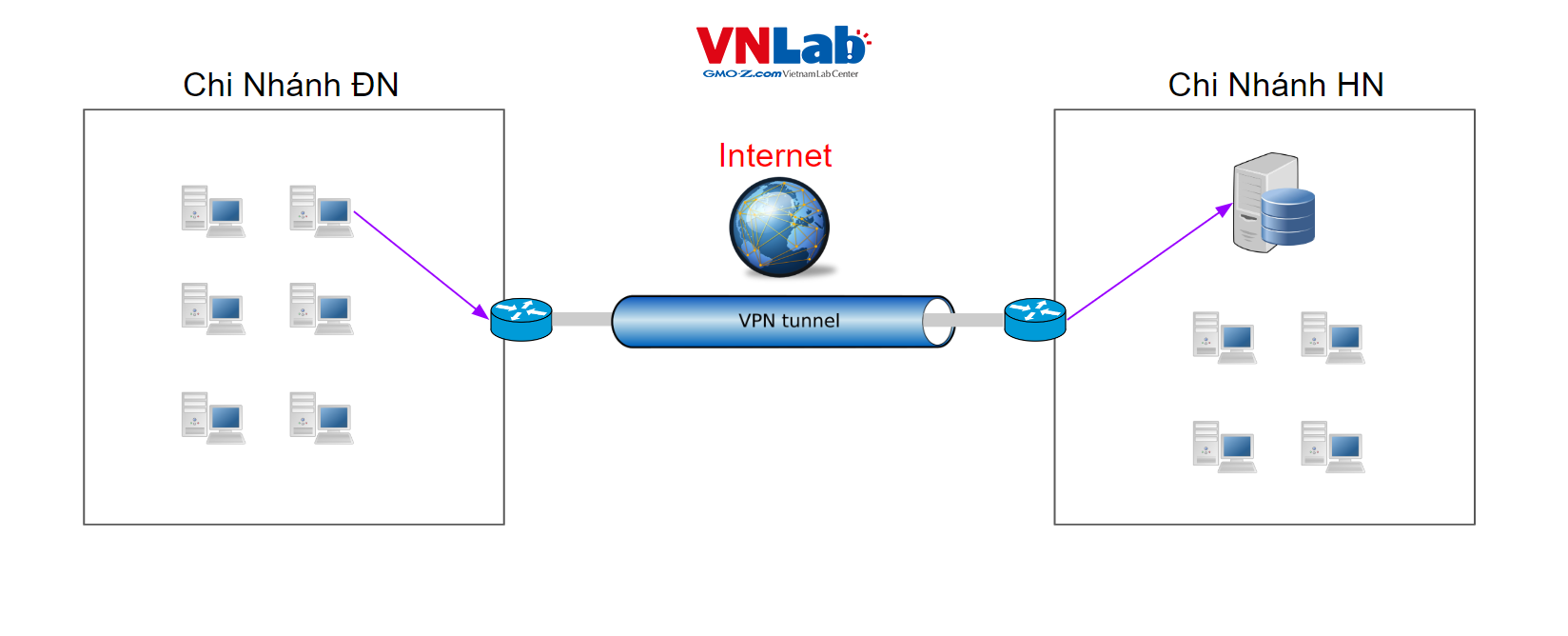

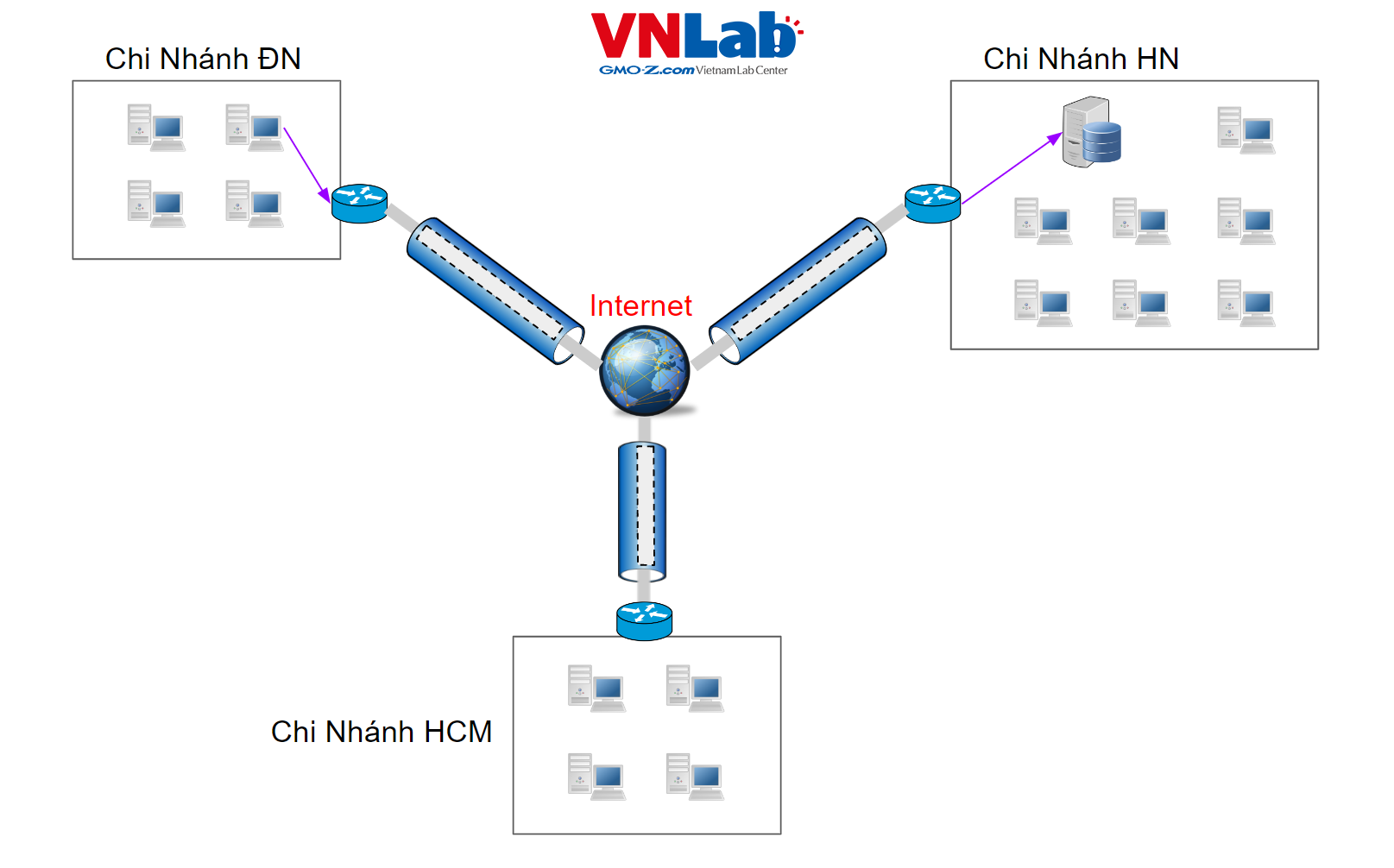

Hình thái 3 (Site To Site) : Sử dụng VPN để kết nối các mạng nội bộ lại với nhau. Ví dụ như kết nội mạng nội bộ của chi nhánh Hà Nội và chi nhánh Đà Nẵng lại với nhau. Như vậy các máy tính ở ĐN có thể truy cập vào các Resource, Server đặt tại HN giống như là trong cùng 1 mạng LAN nội bộ. Ở hình thái này cũng sẽ có 2 kiểu Config như bên dưới, config theo kiểu nào sẽ phụ thuộc vào số lượng, quy mô và độ phức tạp của các mạng nội bộ đó.

- Point To Point

- Point To MultiPoint

7. Trả lời các câu hỏi vì sao ???

Bây giờ anh em mình sẽ cùng nhau quay lại với 3 câu hỏi về VPN lúc đầu mà chúng ta đã thắc mắc. Mình tin lúc này mọi thứ đã sáng tỏ hơn rất nhiều rồi phải không anh em.

Questions 1 : Tại sao dùng VPN lại giúp chúng ta vào được các trang web bị chặn

Answer : Khi chúng ta dùng VPN, đầu tiên traffic của chúng ta sẽ tới VPN Server, sau đó thoát ra ngoài Internet từ đó. Do đó, đối với thế giới Internet ngoài kia thì traffic đó tới từ VPN Server. Kết quả của việc này là Public IP của chúng ta sẽ bị thay đổi thành Public IP của VPN Server. Ngoài ra, các nhà mạng và Website lại chặn truy cập dựa vào Public IP, thế nên khi Public IP của chúng ta được thay đổi thì chúng ta có thể truy cập các website bị chặn.

Questions 2 : Tại sao khi bật VPN công ty thì Public IP của mình bị thay đổi, còn khi bật VPN dự án thì Public IP của mình lại không bị thay đổi

Answer : Đơn giản là vì VPN công ty và VPN dự án của mình đang được config theo 2 kiểu khác nhau. VPN công ty thì đang config để toàn bộ traffic từ PC Client sẽ đi tới Card mạng VPN ảo, sau đó tới Router công ty, rồi từ đó mới đi ra ngoài Internet. Do đó Public IP sẽ bị thay đổi vì nó đi ra ngoài Internet từ Router của công ty. Còn VPN của dự án thì khác, nó đã được config để chỉ các traffic tới Server nội bộ của dự án thì mới đi qua Card mạng VPN ảo, còn các traffic thông thường thì vẫn đi qua card mạng vật lý, tới Router ở nhà của mình rồi đi ra ngoài internet như bình thường. Vì vậy Public IP sẽ không bị thay đổi.

Questions 3 : Tại sao cùng là bật VPN, nhưng lúc thì dùng VPN Setting trong HĐH, lúc thì lại phải tải phần mềm, lúc thì lại phải cài exetension google chrome, điều gì tạo ra sự khác nhau như vậy

Answer : Đơn giản là vì VPN công ty và VPN dự án đang sử dụng 2 loại VPN Protocol khác nhau. VPN công ty của mình đang sử dụng L2TP/IPsec, mà VPN Client của L2TP/IPsec thì đã được tích hợp sẵn trong Windows rồi, thế nên mình không cần cài thêm phần mềm VPN Client nào khác, chỉ cần dùng Setting VPN mặc định của Windows là được. Còn VPN của dự án thì khác, nó sử dụng OpenVPN mà trong Windows thì không có tích hợp sẵn VPN Client của OpenVPN, thế nên mình sẽ phải cài thêm OpenVPN Client thì mới kết nối vào mạng VPN của dự án được.

8. Tổng Kết

Bài viết đã khá dài rồi nên chắc mình sẽ kết thúc ở đây. Trong bài viết này, mình đã trình bày các nguyên lý hoạt động cơ bản nhất của VPN, mình hy vọng đây sẽ là bước đệm để anh em có thể tìm hiểu thêm nhiều chủ đề chuyên sâu khác về VPN. Trước khi kết thúc, mình sẽ BONUS thêm cho anh em 1 câu đố nho nhỏ về VPN nữa nhé, mình tin là nếu anh em đọc kỹ bài Blog của mình thì anh em sẽ trả lời được 1 cách dễ dàng. Ahihi

Questions : Chúng ta có thể sử dụng VPN Server để thay đổi Public IP và truy cập các Website bị chặn. Chúng ta cũng có thể sử dụng Proxy Server như Nginx để Forward request và thay đổi Public IP, rồi từ đó cũng có thể truy cập được các trang Website bị chặn. Vậy việc sử dụng VPN Server và Proxy Server để thay đổi Public IP có gì khác nhau ?

Tham Khảo

What's A VPN? & Why You [REALLY] Need One in 2023