Bài viết sẽ giới thiệu một số kỹ thuật phổ biến nhất được sử dụng để tấn công nhắm mục tiêu vào người dùng internet. Đồng thời, bài viết cũng sẽ hướng dẫn một số cách để ngăn chặn nó.

1. Một số kỹ thuật tấn công mạng phổ biến

1.1. Social Engineering

Social Engineering là gì?

Social Engineering (kỹ thuật xã hội) là hình thức tấn công mạng tập trung vào con người thay vì công nghệ. Chính vì vậy, nó còn được gọi là “People Hacking”. Ví dụ: thay vì dò mật khẩu hoặc brute-force, hacker chỉ cần khéo léo lừa bạn tự tiết lộ thông tin đăng nhập.

Các hình thức Social Engineering phổ biến

Một số kiểu tấn công Social Engineering thường gặp:

- Mạo danh qua điện thoại: Hacker gọi đến nhà mạng, ngân hàng... và giả làm bạn để chiếm tài khoản.

- USB chứa malware: Hacker cố tình để USB/ thẻ nhớ chứa malware ở bãi xe công ty hoặc cây ATM, hy vọng ai đó tò mò cắm vào máy tính nội bộ.

Nhìn chung, Social Engineering rất khó lường vì hacker khai thác tâm lý và thói quen tin người để đạt được mục đích, thay vì tấn công trực tiếp công nghệ.

Làm sao để phòng tránh Social Engineering?

Dù không thể tránh 100%, nhưng bạn vẫn có thể hạn chế rủi ro:

- Kích hoạt xác thực đa yếu tố (MFA) cho tất cả các tài khoản quan trọng.

- Đặt câu hỏi bảo mật khó đoán hoặc cố tình để câu trả lời sai, rồi lưu trữ an toàn.

- Tuyệt đối không cắm thiết bị lạ (USB, CD, thẻ nhớ...) vào máy tính quan trọng. Nếu nghi ngờ, hãy báo công an hoặc IT phụ trách.

- Luôn xác minh người liên hệ: Nếu nhận cuộc gọi, tin nhắn từ người tự xưng nhân viên công ty, hãy yêu cầu cung cấp thông tin xác thực, hoặc tự gọi lại qua số chính thức. Không ai có quyền hỏi mật khẩu của bạn.

1.2. Social Engineering: Phishing

Phishing là gì?

Phishing thuộc nhóm Social Engineering (kỹ thuật xã hội). Nếu Social Engineering là khái niệm tổng quát chỉ các hình thức tấn công khai thác điểm yếu con người, thì phishing cụ thể hơn: kẻ tấn công lừa nạn nhân truy cập vào trang web độc hại thông qua email, tin nhắn hoặc các hình thức liên lạc trực tuyến khác.

Ban đầu, phishing chủ yếu xảy ra qua email. Nhưng ngày nay, với sự phổ biến của tin nhắn SMS, chat, và cuộc gọi voice/video, phishing đã mở rộng thêm các biến thể:

- Smishing: phishing qua tin nhắn SMS.

- Vishing: phishing qua cuộc gọi thoại.

Những tin nhắn phishing thường sử dụng chiêu tâm lý (ví dụ tạo cảm giác gấp gáp để nạn nhân vội vàng làm theo) và gần như luôn kèm một link dẫn đến web giả mạo. Khi nạn nhân điền thông tin nhạy cảm (như tài khoản đăng nhập, số thẻ tín dụng), kẻ xấu sẽ thu thập và sử dụng thông tin đó để chiếm đoạt tài khoản hoặc phát tán malware để xâm nhập thiết bị, mạng nội bộ.

Các loại tấn công Phishing phổ biến

Có 3 loại phishing phổ biến:

| Loại tấn công | Định nghĩa |

|---|---|

| General Phishing | Tấn công hàng loạt, không nhắm cụ thể ai, thường nhắm các nhóm người dùng lớn (ví dụ: PayPal, Amazon). Tin nhắn và trang giả mạo thường sơ sài, dễ phát hiện do nhiều lỗi sai. |

| Spearphishing | Mục tiêu cụ thể hơn, nhắm vào cá nhân hoặc nhóm nhỏ (nhân viên công ty). Nội dung được đầu tư kỹ hơn, thường là một phần của chiến dịch tấn công có chủ đích. |

| Whaling | Mức độ tinh vi cao nhất, nhắm vào cá nhân cấp cao, có giá trị lớn (ví dụ: CEO, CFO). Nội dung tấn công rất thuyết phục, khó phát hiện. |

Trong cuộc sống hàng ngày, bạn thường gặp general phishing hơn là spearphishing hay whaling. Tuy nhiên, nếu bạn làm ở vị trí quản lý cấp cao, nguy cơ bị spearphishing và whaling sẽ cao hơn rất nhiều.

Một kịch bản phishing (hay còn gọi là pretext) rất thường gặp là: bạn nhận được email giả mạo “Amazon” thông báo rằng tài khoản của bạn vừa dùng để mua một món hàng đắt tiền (ví dụ: iPad đời mới). Email kèm một link “xem lịch sử mua hàng” — link này nhìn giống như https://amazon.co.uk nhưng thực chất dẫn đến một trang web do hacker kiểm soát, được thiết kế giống hệt trang đăng nhập Amazon.

Khi bạn nhập tài khoản và mật khẩu, trang web giả sẽ chuyển tiếp bạn về trang đơn hàng thật của Amazon. Lúc này, bạn không thấy đơn hàng lạ nào (vì chưa bị đặt thật). Tuy nhiên, hacker đã có thông tin đăng nhập và sẽ dùng chính tài khoản của bạn để mua đồ đắt tiền thật sự.

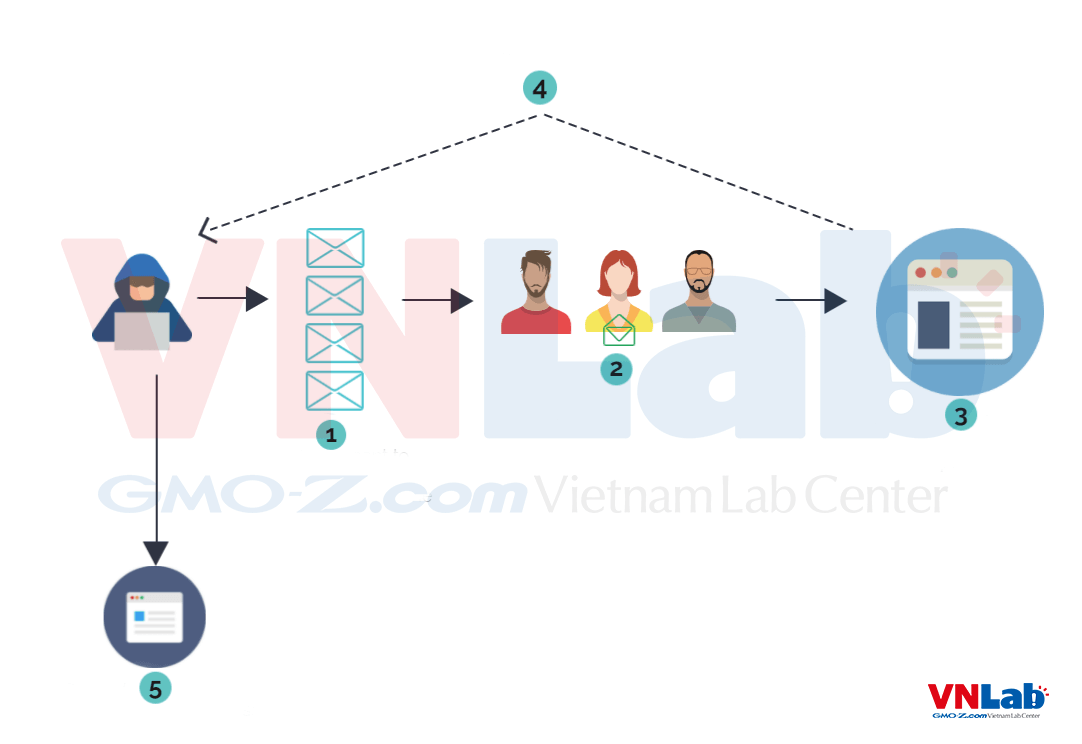

Quy trình của cuộc tấn công này thường diễn ra như sau:

- Hacker gửi chiến dịch email phishing hàng loạt.

- Một số người nhận được email, mở ra và bấm vào link.

- Nạn nhân nhập thông tin đăng nhập trên trang giả mạo.

- Thông tin được lưu trữ hoặc gửi trực tiếp cho hacker.

- Hacker dùng thông tin thật để đăng nhập và chiếm đoạt tài khoản.

Phishing thường hiệu quả vì hacker sao chép y nguyên giao diện các trang web quen thuộc (như Amazon, PayPal, ngân hàng) để lừa người dùng không cảnh giác. Họ chỉ cần dùng các công cụ miễn phí để clone trang gốc rồi chỉnh sửa theo ý muốn.

Mục tiêu cuối cùng của một cuộc tấn công phishing có thể rất đa dạng:

- Scammer nhỏ lẻ: chỉ muốn lấy thông tin nhạy cảm như tài khoản ngân hàng, thẻ tín dụng.

- Nhóm hacker chuyên nghiệp: nhắm vào tổ chức cụ thể để gây thiệt hại lớn hơn hoặc mở rộng tấn công vào hệ thống nội bộ.

Nhận diện Phishing Attack

Nhiều cuộc tấn công phishing kiểu general phishing khá dễ nhận ra vì thường có lỗi ngữ pháp, nội dung sơ sài và không xưng tên cụ thể — ví dụ chỉ chào “Dear customer”. Tuy nhiên, cũng có những trường hợp phishing được chuẩn bị rất kỹ lưỡng, tinh vi đến mức đánh lừa cả những chuyên gia an ninh mạng.

Dù thuộc loại nào, phishing thường dựa trên pretext hợp lý, khiến nạn nhân dễ tin tưởng. Ví dụ điển hình như email giả mạo Amazon, thông báo bạn vừa mua món hàng đắt tiền; hoặc tin nhắn giả từ ngân hàng cảnh báo tài khoản của bạn có giao dịch bất thường và yêu cầu đăng nhập để kiểm tra.

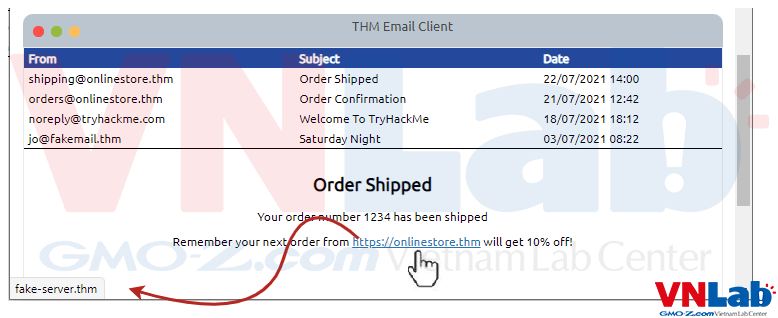

Một chiêu phổ biến khác là đăng ký tên miền giả mạo gần giống tên miền thật, thay đổi rất khó nhận ra. Ví dụ thực tế năm 2021, một nhóm scammer đã gửi hàng loạt tin nhắn SMS giả mạo dịch vụ Royal Mail của Anh, dùng tên miền https://royalmai1.co.uk thay vì https://royalmail.co.uk — chỉ thay chữ L cuối thành số 1, khiến người dùng khó phát hiện.

Bên cạnh đó, email HTML (email có định dạng đẹp, nhiều hình ảnh) cũng thường được dùng để che giấu link thật. Chẳng hạn, trong email bạn thấy chữ https://amazon.co.uk nhưng link ẩn thực chất trỏ đến https://am4zon.co.uk. Để kiểm tra, hãy di chuột qua link — địa chỉ thật sẽ hiện ở góc dưới màn hình.

Bạn có thể thử điều này cho với liên kết dưới đây!

https://ai.vietnamlab.vn/

Ngoài ra, địa chỉ người gửi (From) trong các chiến dịch phishing thường là đáng nghi ngờ. Các chiến dịch phishing quy mô lớn thường dùng địa chỉ Gmail, Yahoo... thay vì tên miền chính thức của công ty bị giả mạo. Đây là dấu hiệu dễ nhận biết email lừa đảo.

Cách đơn giản nhất để phát hiện phishing là luôn cảnh giác, để ý các chi tiết bất thường — đa số các cuộc tấn công sẽ để lộ lỗi ở đâu đó.

Cách phòng tránh Phishing Attack

Để tự bảo vệ trước các cuộc tấn công phishing, bạn nên thực hiện các bước sau:

- Xóa ngay email lạ hoặc không tin cậy, không cần mở. Nếu phát hiện dấu hiệu nghi ngờ, hãy đánh dấu là spam hoặc chuyển tiếp cho bộ phận IT Security nếu bạn nhận được tại nơi làm việc.

- Tuyệt đối không mở file đính kèm từ email lạ, hoặc từ người quen nếu bạn không mong đợi file đó.

- Tránh bấm trực tiếp vào link trong email hay tin nhắn. Hãy tự gõ địa chỉ website chính thức trên trình duyệt. Nếu buộc phải bấm link, hãy kiểm tra thật kỹ tên miền có chính xác không.

- Luôn cập nhật hệ điều hành và phần mềm antivirus thường xuyên để giảm rủi ro.

- Hạn chế công khai thông tin cá nhân như email, số điện thoại trên mạng xã hội. Nếu bắt buộc phải đăng công khai, hãy dùng burner email (email tạm thời) và xóa ngay khi không còn dùng.

- Hãy nhớ rằng ai cũng có thể bị phishing lừa, đặc biệt khi các cuộc tấn công được thiết kế rất tinh vi. Nếu chẳng may bị lừa, đừng hoảng sợ! Hãy lập tức đổi mật khẩu các tài khoản liên quan và liên hệ ngay bộ phận IT nếu bạn đang làm việc cho tổ chức.

Phishing vẫn là một trong những hình thức tấn công phổ biến và nguy hiểm nhất hiện nay. Sự cảnh giác, hiểu biết và một vài thói quen kiểm tra kỹ thông tin sẽ giúp bạn tránh rơi vào bẫy của kẻ xấu.

1.3. Malware và Ransomware

Malware (viết tắt của malicious software) là bất kỳ phần mềm nào được tạo ra với mục đích thực hiện các hành vi độc hại cho kẻ tấn công. Có rất nhiều loại malware khác nhau, nhưng trong phần này, chúng ta sẽ tập trung vào malware nói chung và ransomware cụ thể.

Khi đã được cài đặt, kẻ tấn công thường dùng malware để đánh cắp thông tin, phá hoại hoặc thực thi các lệnh tùy ý trên hệ thống bị nhiễm. Malware thường được dùng để thực hiện một loạt hành động gọi chung là Command and Control (C2 hoặc C&C) — kết nối ngược lại server điều khiển, cho phép kẻ tấn công điều khiển thiết bị từ xa, đồng thời tích hợp sẵn các tính năng như keylogging (ghi lại thao tác phím).

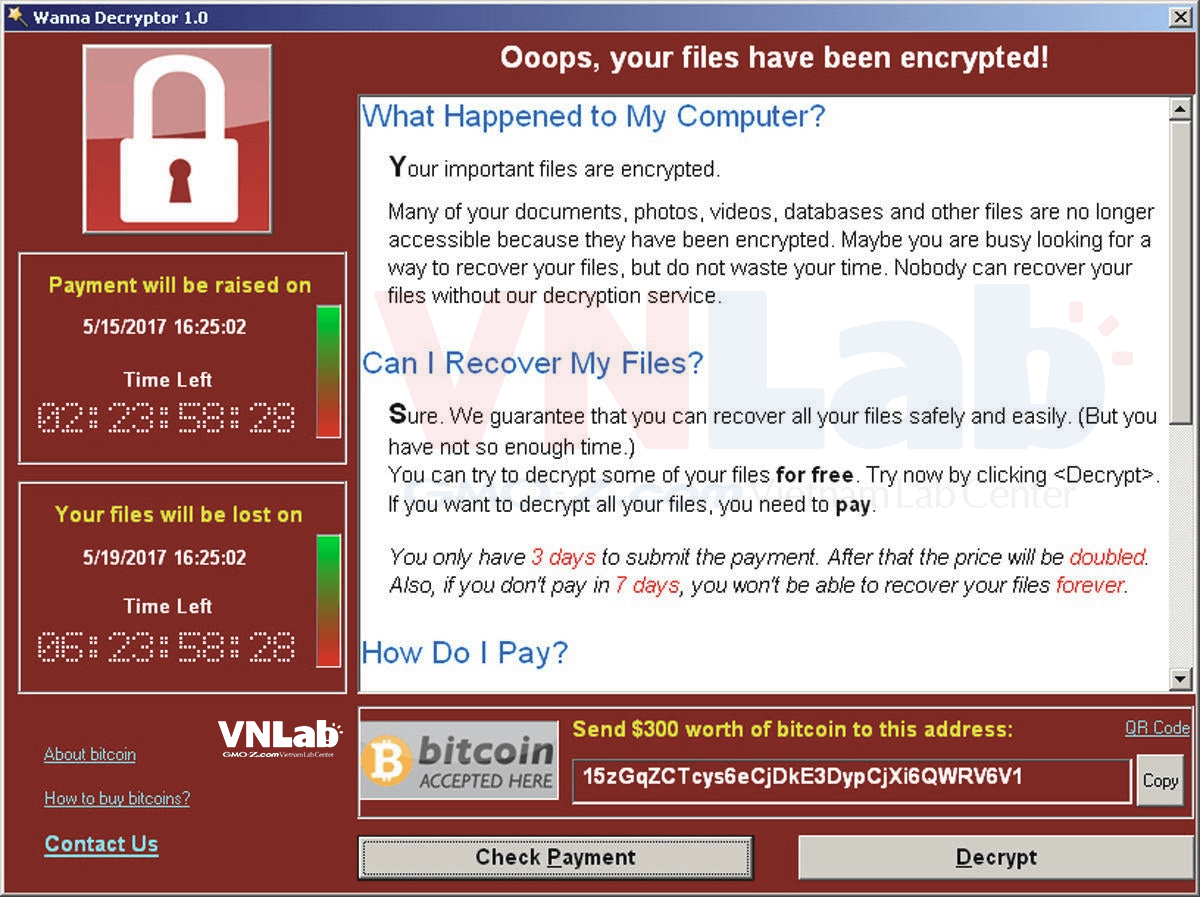

Ransomware là một loại malware đặc biệt: nó lây nhiễm càng nhiều thiết bị càng tốt, mã hóa dữ liệu trên thiết bị rồi đòi tiền chuộc. Nếu nạn nhân trả tiền (thường qua cryptocurrency như Bitcoin) trong thời gian quy định, dữ liệu (theo lý thuyết) sẽ được khôi phục.

Ransomware thường khai thác các lỗ hổng đã biết trong phần mềm phổ biến (ví dụ như Windows). Khi bắt đầu lây nhiễm, ransomware có thể lan cực nhanh và đòi số tiền chuộc lên đến hàng triệu USD. Mục tiêu của ransomware là làm cho dữ liệu không thể truy cập bằng cách mã hóa bằng khóa mà chỉ kẻ tấn công mới biết. Sau khi hoàn tất, ransomware thường hiển thị cửa sổ yêu cầu trả tiền, kèm hướng dẫn chi tiết. Một ví dụ kinh điển là ransomware Wannacry khét tiếng.

Ngay cả khi đã trả tiền, không có gì đảm bảo hacker sẽ giải mã dữ liệu và xóa malware — tất cả phụ thuộc vào “thiện chí” của kẻ tấn công.

Phương thức lây nhiễm

Có nhiều cách để malware xâm nhập hệ thống, phần lớn xoay quanh social engineering hoặc phishing.

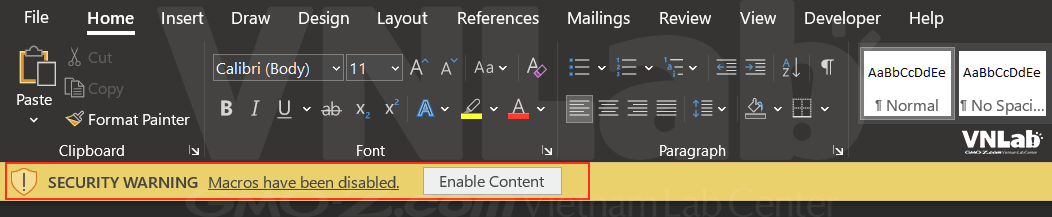

Ví dụ: kẻ tấn công có thể gửi email chứa file Word hoặc Excel kèm macro độc hại (một đoạn mã được nhúng sẵn trong tài liệu, sẽ chạy khi người dùng mở file). Macro sẽ không chạy tự động, trừ khi nạn nhân nhấn nút “Enable Content” để kích hoạt:

Ngoài macro, file đính kèm có thể ở dạng .exe (file thực thi), .pdf, .ps1 (PowerShell Script), .bat (Batch script), .hta (HTML Application) hoặc thậm chí .js (JavaScript chạy bằng trình thông dịch mặc định của Windows).

Nói ngắn gọn, có rất nhiều định dạng để kẻ tấn công gửi mã độc cho nạn nhân. Một khi người dùng chạy file, quá trình lây nhiễm bắt đầu.

Ngoài ra, kẻ tấn công có thể khai thác lỗ hổng từ hạ tầng công cộng (ví dụ webserver của doanh nghiệp) để xâm nhập mạng nội bộ rồi triển khai tấn công lớn hơn với sự hỗ trợ của malware.

Phòng chống Malware và Ransomware

Cách tốt nhất để tránh malware (đặc biệt là ransomware) là kết hợp kiến thức với việc cập nhật thường xuyên:

- Luôn cài đặt bản vá và cập nhật phần mềm, đặc biệt là hệ điều hành. Các bản cập nhật thường vá lỗ hổng bảo mật.

- Không click link đáng ngờ, nhất là trong email. Hạn chế mở file đính kèm. Nếu nghi ngờ, hãy xóa hoặc chuyển cho bộ phận IT nếu bạn dùng email công ty.

- Cảnh giác với bất kỳ ai yêu cầu bạn tải hoặc chạy file, nhất là qua email hoặc tin nhắn.

- Tuyệt đối không cắm thiết bị lạ (như USB nhặt được) vào máy tính quan trọng. Nếu nhặt được thiết bị ở nơi công cộng, đừng cắm vào laptop công ty!

- Sao lưu dữ liệu quan trọng thường xuyên — đây là chìa khóa để phục hồi sau tấn công ransomware.

- Luôn bật và cập nhật phần mềm antivirus.

Nếu bạn hoặc công ty bị ransomware tấn công, KHÔNG nên trả tiền chuộc. Hãy báo ngay cho cơ quan chức năng và cố gắng ngăn chặn lây lan bằng cách tắt router hoặc cô lập thiết bị nhiễm. Không tắt máy ngay, vì có thể mất cơ hội phục hồi dữ liệu mà không cần trả tiền.

1.4. Mật khẩu và xác thực

Dù thích hay không, mật khẩu vẫn là phần không thể thiếu trong hầu hết các hệ thống authentication hiện nay. Chúng ta dùng mật khẩu để bảo vệ mọi thứ — từ tài khoản mạng xã hội cho tới ứng dụng ngân hàng. Thật không may, dù quan trọng, việc tạo và sử dụng mật khẩu không an toàn lại rất phổ biến, và thậm chí nhiều hành động vô tình còn làm giảm mức độ bảo mật. Ví dụ: một mật khẩu siêu mạnh cũng vô dụng nếu bị ghi ngay trên bảng trắng nằm trong tầm nhìn của webcam — đặc biệt là khi cùng một mật khẩu được dùng cho nhiều dịch vụ khác nhau.

Phần này sẽ tập trung vào cách bảo mật mật khẩu, và các biện pháp bổ trợ giúp tăng cường an toàn cho quá trình xác thực.

Thế nào là một mật khẩu mạnh?

Quan niệm về một mật khẩu mạnh đã thay đổi theo thời gian. Trước đây, người ta thường khuyên dùng mật khẩu phức tạp nhưng dễ nhớ, ví dụ:

@BKHanoi#2024-2025!

Mật khẩu trên gồm cả chữ thường, chữ hoa, ký tự đặc biệt và số. Nó dài hơn 8 ký tự, đủ mạnh để chống lại tấn công brute-force trong điều kiện công nghệ hiện tại, và được tạo dựa trên thông tin cá nhân khó đoán với người lạ. Ngoài ra, nó cũng không theo mẫu thông thường, nên khó bị đoán ra. Tuy vậy, do có liên quan đến thông tin cá nhân, nó vẫn có thể bị suy luận nếu hacker thu thập đủ dữ liệu về nạn nhân.

Ngày nay, thực tế thường ưu tiên độ dài hơn độ phức tạp. Ví dụ:

Vim is _obviously_, indisputably the best text editor in existence!

Dùng passphrase (cụm từ dài) thay cho mật khẩu truyền thống sẽ dễ nhớ hơn nhưng cực kỳ khó brute-force. Một cách khác tối ưu nhất là dùng mật khẩu dài, hoàn toàn ngẫu nhiên:

UnHS#ZJ3982N_#K&X@$HkTW(&ge1~O4i

Những mật khẩu như vậy phải mất hàng triệu năm để phá vỡ bằng brute-force, nhưng lại khó sử dụng nếu không có password manager — công cụ sẽ được nói đến ở phần sau.

Thế nào là một mật khẩu yếu?

Mọi người thường chọn mật khẩu đơn giản, dễ nhớ và có ý nghĩa cá nhân, theo các mẫu phổ biến như: tên + năm + dấu chấm than. Ví dụ:

Alex2024!

Mật khẩu này đáp ứng yêu cầu cơ bản (chữ hoa, chữ thường, số, ký tự đặc biệt, dài hơn 8 ký tự) nhưng lại cực dễ đoán nếu ai đó biết bạn có con tên Alex sinh năm 2024. Loại mật khẩu này cực kỳ không an toàn.

Ngoài ra, mật khẩu ngắn, không có ký tự đặc biệt càng dễ bị brute-force. Một điểm yếu khác là reuse password — nếu bạn dùng một mật khẩu mạnh cho nhiều tài khoản và nó bị lộ, hacker sẽ dễ dàng dùng nó để chiếm các tài khoản khác. Khi bị lộ, bạn sẽ phải mất công thay đổi tất cả!

Mật khẩu bị lộ

Không phải dịch vụ nào cũng lưu trữ mật khẩu an toàn, nên việc không dùng lại mật khẩu càng quan trọng.

Nếu dịch vụ bị hack và cơ sở dữ liệu người dùng bị rò rỉ, kịch bản tốt nhất là mật khẩu của bạn đã được hash bằng thuật toán bảo mật và mật khẩu đủ mạnh — lúc đó chỉ có username hoặc email bị lộ, bạn sẽ nhận thêm spam mail.

Ngược lại, kịch bản tệ nhất là mật khẩu lưu plaintext, hoặc hash yếu dễ bị giải mã. Khi đó hacker sẽ biết cả username lẫn mật khẩu, dễ dàng chiếm tài khoản và thực hiện credential stuffing — thử cặp username/password bị lộ cho các dịch vụ khác. Các cơ sở dữ liệu chứa thông tin đăng nhập bị rò rỉ thường xuất hiện trên dark web, dẫn đến nhu cầu dùng các dịch vụ thông báo rò rỉ dữ liệu.

Dịch vụ nổi tiếng nhất là Have I Been Pwned? — cho phép kiểm tra email có nằm trong các vụ rò rỉ không và gửi cảnh báo nếu phát hiện email của bạn trong các dữ liệu bị lộ. Dù không phải giải pháp hoàn hảo, đây là công cụ cảnh báo sớm rất hữu ích để bạn đổi mật khẩu kịp thời.

Các kiểu tấn công mật khẩu

Hacker có nhiều cách để tấn công mật khẩu và hệ thống xác thực. Có thể chia thành local attack và remote attack.

-

Local attacks: Hacker cần có file chứa thông tin đăng nhập đã bị đánh cắp. Sau đó họ dùng phần mềm để đoán đầu vào đã tạo ra hash, bằng cách thử ngẫu nhiên (chậm nhưng toàn diện) hoặc dùng wordlist sẵn (nhanh nhưng dễ bỏ sót). Phổ biến nhất là dạng hybrid: dùng wordlist rồi tự động biến đổi từ gốc (thêm số, ký tự, v.v).

-

Remote attacks: Hacker tấn công trực tiếp server bằng cách brute-force username đã biết hoặc dùng credential stuffing (thử cặp username/password có trong vụ rò rỉ trước đó trên nhiều dịch vụ khác).

2. Tăng cường bảo mật cho tài khoản và dữ liệu

2.1. Bảo mật nâng cao: MFA và Password Manager

Ở phần trước, chúng ta đã tìm hiểu các kiểu tấn công phổ biến vào mật khẩu và hệ thống xác thực, cũng như thế nào là mật khẩu mạnh hay yếu. Trong phần này, hãy xem chúng ta có thể làm gì thêm để nâng cao bảo mật bằng cách dùng Multi-Factor Authentication (MFA) và Password Manager.

Multi-Factor Authentication (MFA)

Multi-Factor Authentication (MFA) là quy trình xác thực yêu cầu nhiều yếu tố để đăng nhập, không chỉ riêng mật khẩu. Ví dụ phổ biến nhất là: bạn nhập mật khẩu, sau đó được yêu cầu nhập mã sáu chữ số gửi về điện thoại — mã này thường hết hạn sau khoảng 15 phút. Lớp xác thực thêm này gọi là Time-based One Time Password (TOTP), và hiện là phương pháp xác thực phụ phổ biến nhất.

Hãy luôn kích hoạt MFA nếu dịch vụ hỗ trợ. Việc này buộc kẻ tấn công phải có được nhiều thứ cùng lúc để chiếm tài khoản — ví dụ: vừa cần mật khẩu, vừa cần điện thoại của bạn hoặc khả năng chặn tin nhắn SMS. Dù nhiều người thấy MFA hơi phiền phức, nhưng nó hoàn toàn xứng đáng với mức độ bảo vệ bổ sung mà nó mang lại.

Lưu ý rằng TOTP qua SMS, dù phổ biến nhưng không thực sự an toàn nhất, vì đã có nhiều vụ hacker chuyển hướng tin nhắn dễ dàng. Vậy nếu không dùng SMS thì sao? Khi đó bạn có thể sử dụng ứng dụng để tự tạo TOTP ngay trên thiết bị của mình. Hầu hết các dịch vụ hiện nay đều cho phép dùng Authenticator App cho MFA. Khi chọn phương án này, bạn sẽ được cung cấp một QR code hoặc secret key — quét mã hoặc nhập key này vào app như Google Authenticator (Android | iOS). Sau đó, app sẽ tự tạo mã TOTP ngay trên máy bạn, không cần mạng, không lo bị chặn SMS.

Password Manager

Như đã nói, mật khẩu bảo mật nhất thường là chuỗi dài, hoàn toàn ngẫu nhiên gồm chữ cái, số, ký tự đặc biệt. Tuy nhiên, không ai có thể nhớ nổi hàng chục mật khẩu dài 60 ký tự cho tất cả tài khoản online. Password Manager chính là một giải pháp.

Password Manager lưu trữ mật khẩu của bạn trong vault — kho dữ liệu được mã hóa, có thể lưu cục bộ trên thiết bị hoặc đồng bộ online (giúp bạn truy cập mật khẩu từ nhiều thiết bị khác nhau). Để mở vault, bạn chỉ cần nhớ master password (hoặc dùng xác thực sinh trắc học như vân tay). Một số password manager miễn phí, một số mất phí — nhưng các tính năng và sự tiện lợi thường rất xứng đáng.

Password Manager hiện đại còn tích hợp nhiều tính năng hữu ích:

- Lưu trữ dữ liệu khác (ảnh, file, ghi chú bí mật)

- Tự động điền mật khẩu

- Tạo mật khẩu ngẫu nhiên, cực mạnh chỉ với vài click

Nhờ vậy, bạn dễ dàng tạo mật khẩu phức tạp, lưu trữ an toàn và tự động nhập mỗi khi cần đăng nhập.

Cũng cần chú ý rằng, toàn bộ bảo mật của Password Manager sẽ xoay quanh master password, vì vậy hãy đảm bảo mật khẩu này đủ mạnh.

Một số Password Manager phổ biến:

- 1Password

- LastPass

- KeePass

- Bitwarden

2.2. Đảm bảo an toàn khi sử dụng public WiFi

Internet đã trở thành một phần tất yếu của cuộc sống. Các quán cà phê, nhà hàng, xe buýt... đều trang bị WiFi công cộng để mọi người làm việc, giải trí mọi lúc. Tuy nhiên, điều ít người để ý là WiFi công cộng có thể cực kỳ nguy hiểm.

Kẻ tấn công dễ dàng tận dụng các mạng WiFi công cộng để:

-

Chặn, đọc lén dữ liệu mà bạn đang gửi/nhận.

-

Thiết lập mạng WiFi giả để đánh lừa bạn kết nối, từ đó thu thập mật khẩu, tài khoản.

Ví dụ, nếu bạn đăng nhập vào một trang web không có HTTPS khi dùng WiFi công cộng, hacker có thể lấy cắp thông tin đăng nhập rất dễ dàng. Dù hiện nay đa số trang web đã dùng TLS để mã hóa, nguy cơ vẫn tồn tại nếu người dùng chủ quan.

Tốt nhất là tránh kết nối vào các mạng không tin cậy. Dù WiFi công cộng rất tiện, nhưng vẫn an toàn hơn nhiều nếu bạn dùng mobile hotspot hoặc mạng riêng. Tuy nhiên, không phải lúc nào bạn cũng có lựa chọn này, nên hãy kết hợp các giải pháp khác:

- Virtual Private Network (VPN): Nếu buộc phải dùng WiFi công cộng, hãy bật VPN. VPN sẽ mã hóa toàn bộ dữ liệu, khiến hacker không thể đọc được.

- Kiểm tra HTTPS: Hiện nay, đa số website nên cung cấp nội dung qua kết nối được mã hóa. Tương tự VPN, điều này ngăn hacker đọc hoặc chỉnh sửa dữ liệu khi bị chặn. Giao thức mã hóa được dùng phổ biến nhất để tạo HTTPS chính là TLS (Transport Layer Security). Trong trình duyệt, kết nối an toàn thường được biểu thị bằng biểu tượng ổ khóa bên trái thanh địa chỉ. Khi truy cập website:

- Chỉ nhập thông tin quan trọng (mật khẩu, thẻ tín dụng) nếu thấy biểu tượng ổ khóa 🔒 trên thanh địa chỉ.

- Nếu thấy cảnh báo chứng chỉ hoặc ổ khóa bị gạch chéo, hãy thoát ngay, không tiếp tục.

Lưu ý rằng biểu tượng ổ khóa chỉ đảm bảo kết nối an toàn, không đảm bảo website đó không lừa đảo. Một trang web lừa đảo vẫn có thể có chứng chỉ TLS và hiện ổ khóa bình thường. Vì vậy, đừng quá tin cậy chỉ vì thấy ổ khóa.

2.3. Backups

Backup (sao lưu) có lẽ là biện pháp quan trọng nhất để bảo vệ dữ liệu. Dù có chuyện gì xảy ra — mất máy, hacker tấn công, lỗi phần cứng — nếu bạn có backup đầy đủ, bạn luôn có cơ hội khôi phục lại dữ liệu.

Dù là dữ liệu quan trọng trong công việc hay chỉ là ảnh gia đình, việc sao lưu luôn rẻ hơn nhiều so với chi phí phục hồi dữ liệu trong tình huống xấu nhất.

Cách sao lưu có thể rất đơn giản: chỉ cần copy thư mục quan trọng lên Google Drive, OneDrive hoặc Dropbox. Ngoài ra, nhiều phần mềm backup chuyên nghiệp có thể tự động sao lưu, đặt lịch và phục hồi nhanh chóng chỉ với vài cú nhấp chuột.

Quy tắc vàng 3-2-1

Quy tắc 3-2-1 được coi là chuẩn vàng để sao lưu dữ liệu an toàn:

- 3: Luôn có ít nhất 3 bản sao của dữ liệu. Gồm bản gốc và ít nhất 2 bản sao lưu.

- 2: Lưu trữ dữ liệu trên ít nhất 2 loại phương tiện lưu trữ khác nhau. Ví dụ: ổ cứng ngoài + cloud, hoặc ổ cứng máy tính + NAS.

- 1: Đảm bảo có ít nhất 1 bản sao lưu ngoại tuyến hoặc off-site. Cloud như Google Drive hay Dropbox là lựa chọn phổ biến, giúp bảo vệ dữ liệu nếu có cháy nổ, trộm cắp hoặc sự cố nghiêm trọng tại nơi làm việc.

Backup thường xuyên

Một backup tốt không chỉ đúng chuẩn 3-2-1 mà còn phải luôn mới.

Backup cũ vài tháng hay một năm sẽ trở nên vô nghĩa nếu dữ liệu đã thay đổi.

Tần suất backup phụ thuộc vào mức độ quan trọng của dữ liệu, rủi ro bị tấn công và dung lượng lưu trữ có sẵn. Ví dụ:

- Với doanh nghiệp, nhất là nơi xử lý dữ liệu quan trọng, nên backup nhiều lần mỗi ngày để phòng khi bị ransomware hoặc lỗi hệ thống.

- Với cá nhân, ít nhất hãy backup mỗi tuần một lần, hoặc ngay sau khi có dữ liệu mới quan trọng (hình ảnh, tài liệu cá nhân...).

2.4. Updates và Patches

Cập nhật phần mềm (Software Updates)

Cập nhật phần mềm là một phần quan trọng trong vòng đời phát triển phần mềm. Các bản cập nhật giúp nhà phát triển thêm tính năng mới, sửa lỗi và chỉnh sửa các vấn đề khác của sản phẩm. Khi phát hiện ra lỗ hổng bảo mật, các nhà phát triển thường phát hành các bản cập nhật đặc biệt gọi là patch để khắc phục hoặc “vá” lỗ hổng này.

Vì lý do này, bạn nên cập nhật phần mềm ngay khi có thể — đặc biệt là các phần mềm quan trọng như hệ điều hành (ví dụ: Windows hoặc macOS), vì các lỗ hổng trong các phần này thường rất nguy hiểm.

Ngoài ra, các phần mềm đều sẽ đến lúc ngừng được nhà phát triển hỗ trợ, gọi là EOL (End Of Life) — nghĩa là phần mềm không còn nhận được bất kỳ bản cập nhật nào nữa (ví dụ như Windows 7). Khi đó, bạn cần thay thế phần mềm này càng sớm càng tốt. Nếu chưa thể thay thế ngay, hãy cố gắng cô lập thiết bị này khỏi mạng nội bộ và Internet để giảm thiểu rủi ro bị tấn công thông qua các lỗ hổng chưa được vá.

Cập nhật phần mềm diệt virus (Antivirus Updates)

Hầu hết các phần mềm diệt virus đều cập nhật rất thường xuyên. Điều này vì chúng hoạt động dựa trên một cơ sở dữ liệu các signature để nhận diện phần mềm độc hại — và cơ sở dữ liệu này phải luôn mới.

Nói cách khác: Khi phát hiện loại malware mới, thông tin về malware sẽ được gửi tới các hãng antivirus, sau đó các hãng sẽ tạo ra một signature nhận diện và phân phát đến tất cả các thiết bị cài phần mềm diệt virus, để đảm bảo mọi người đều được bảo vệ trước những mối đe dọa mới nhất.

Nếu phần mềm diệt virus không được cập nhật, nó vẫn có thể phát hiện một số loại malware bằng các phương pháp khác. Tuy nhiên, cơ sở dữ liệu chứa các signature sẽ nhanh chóng lỗi thời, khiến cho các mối đe dọa mới dễ dàng lọt qua.

Vì vậy, hãy cho phép phần mềm diệt virus được cập nhật bất cứ khi nào nó cần.

3. Kết luận

Dù là cá nhân hay tổ chức, bất kỳ ai cũng có thể trở thành mục tiêu của các cuộc tấn công mạng — từ những hình thức lừa đảo đơn giản đến các cuộc tấn công tinh vi có chủ đích. Tuy nhiên, điểm tích cực là hầu hết các hình thức tấn công đều có giải pháp phòng ngừa hiệu quả, nếu chúng ta hiểu rõ bản chất và hành động kịp thời.

Sau khi đi qua các nội dung trong bài viết, hy vọng bạn đã có thêm kiến thức về những phương thức tấn công phổ biến như phishing, malware, social engineering, tấn công qua WiFi công cộng, yếu điểm trong mật khẩu — cùng với các cách phòng vệ đơn giản nhưng thiết thực như: sử dụng mật khẩu mạnh, sao lưu dữ liệu theo nguyên tắc 3-2-1, cập nhật phần mềm thường xuyên, kích hoạt xác thực đa yếu tố, và thận trọng khi kết nối mạng công cộng.

Bạn không cần phải là chuyên gia an ninh mạng để tự bảo vệ mình. Những thói quen nhỏ, nếu duy trì đều đặn, sẽ giúp bạn tránh được phần lớn rủi ro khi hoạt động trong môi trường số ngày nay.